Per dimostrare quanto sia sicuro Windows 11, Microsoft ha “hackerato” personalmente il proprio computer

Quando Microsoft ha rilasciato Windows 10 nel 2015, lo sviluppatore Microsoft Jerry Nixon ha affermato una volta che Windows 10 sarebbe stata l’ultima versione di Windows.In futuro, Microsoft aggiungerà solo nuove funzionalità e risolverà le vulnerabilità sulla piattaforma Windows 10.

Prima di Windows 10, il ciclo di aggiornamento della versione di Windows era sostanzialmente mantenuto a circa 3-4 anni.È raro che una versione come Windows 10 non abbia introdotto un aggiornamento importante dopo 6 anni di funzionamento.

Proprio quando tutti pensavano che Microsoft avesse messo fine a Windows, Microsoft ha improvvisamente annunciato l’avvento di Windows 11.

Indipendentemente dal fatto che Microsoft sia stata schiaffeggiata di fronte al passato, Windows 11 porta ancora molta freschezza ai vecchi utenti che usano Windows 10 da 6 anni e questo aggiornamento è gratuito e molti utenti hanno cercato la versione ufficiale viene rilasciato. Pianifica di aggiornare l’esperienza.

Tuttavia, alcuni utenti con hardware di computer meno recenti scoprono che i loro computer non soddisfano i requisiti di aggiornamento di Windows 11.

La cosa più strana è che ciò non è dovuto al fatto che le prestazioni della CPU del computer sono insufficienti o che la capacità del disco rigido o della memoria non è sufficiente, ma a causa di un chip che non è mai stato ascoltato prima: il chip di sicurezza TPM 2.0.

“Quale chip TPM, Intel o AMD?”

Poiché la sicurezza del sistema Windows è sempre stata criticata, Microsoft si è unita a numerosi produttori di PC per promuovere il chip di sicurezza TPM nel 2011 per migliorare la difesa del sistema Windows.Da allora, praticamente ogni computer avrà un TPM 1.2 integrato chip quando esce dalla fabbrica.

Per dirla semplicemente, i chip TPM sono utilizzati appositamente per elaborare le chiavi di crittografia del computer, che possono svolgere un ruolo nell’autenticazione della sicurezza, nell’archiviazione delle chiavi, ecc. Rispetto alla protezione della sicurezza del software, la protezione a livello hardware fornita dal TPM è molto più chiusa, quindi è più difficile Invaso e manomesso da software dannoso come i virus.

▲ La nuova CPU ha integrato il chip TPM 2.0

Nel 2016, i chip TPM 2.0 hanno iniziato a essere promossi e molti produttori hanno anche tenuto il passo con il ritmo degli aggiornamenti.Tuttavia, gli utenti all’epoca non erano sostanzialmente a conoscenza di questo aggiornamento “minori dettagli” fino al lancio di Windows 11.

Alcuni utenti che stanno ancora utilizzando l’hardware nell’era TPM 1.2 hanno accusato Microsoft di aver utilizzato l’aggiornamento di Windows 11 per spingere il chip TPM 2.0, in realtà per stimolare i vecchi utenti a sostituire il nuovo hardware e accelerare la velocità di eliminazione dell’hardware.

Pertanto, hanno sviluppato molti metodi che possono aggirare il rilevamento del chip TPM e aggiornare forzatamente Windows 11. Questi metodi sono chiaramente chiamati “contrabbando”.

Microsoft ha spiegato che lo scopo della promozione dei chip TPM 2.0 è in realtà quello di affrontare problemi di sicurezza delle informazioni sempre più gravi.

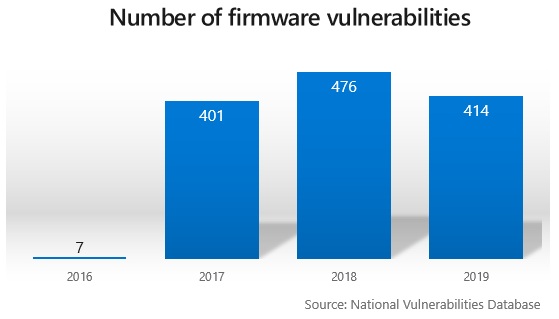

I ricercatori di sicurezza di Microsoft hanno scoperto che l’uso di vulnerabilità del firmware hardware (CPU, memoria, disco rigido, ecc.) per attaccare il sistema è in aumento e questo codice dannoso è difficile da rilevare o rimuovere.Una volta infettato, gli utenti possono solo reinstallare il sistema o Sostituire il disco rigido.

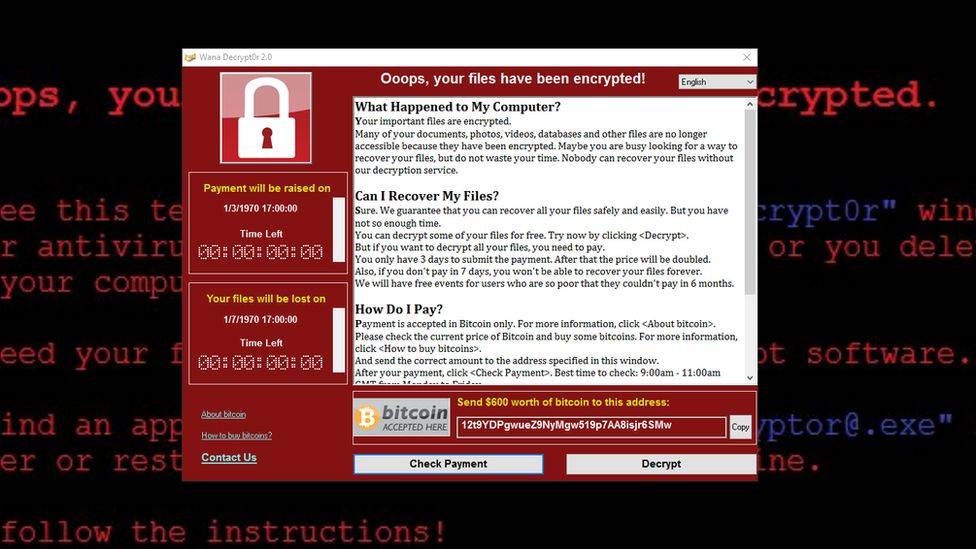

Queste vulnerabilità non solo minacciano la sicurezza delle informazioni degli utenti, ma hanno anche indirettamente un grave impatto sul mondo reale.Ad esempio, il ransomware che ha causato il panico mondiale sulla sicurezza delle informazioni alcuni anni fa ha paralizzato i computer di importanti istituzioni come ospedali e distributori di benzina Una perdita irreparabile.

Per spiegare in modo più intuitivo l’importanza del chip TPM 2.0, Microsoft ha deciso di diventare personalmente un “hacker”, dimostrando come Windows 11 possa resistere quando viene compromesso.

Che sia sicuro o meno, saprai quando ti intrometterai

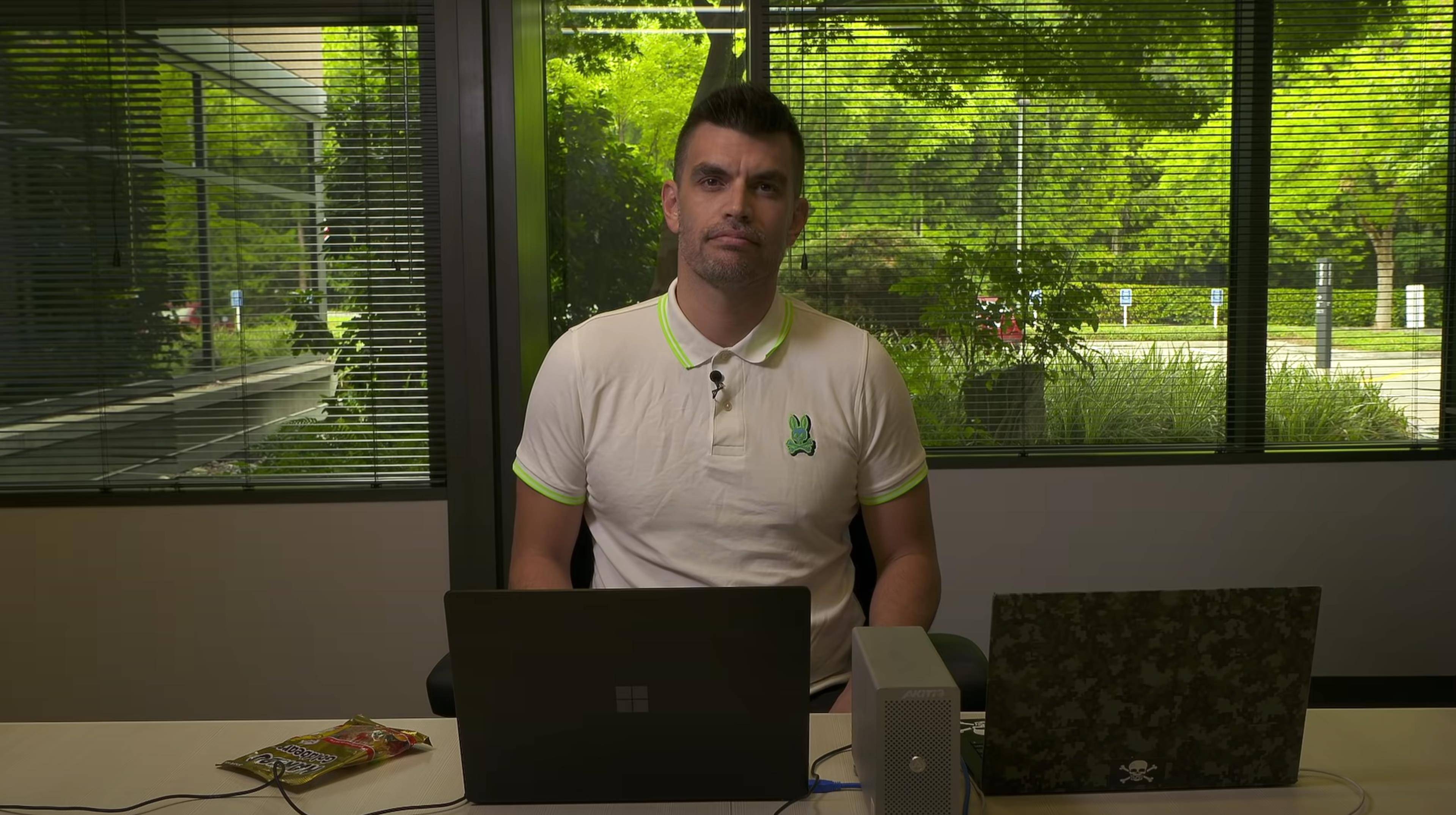

▲ Capo Microsoft “Fantasma interiore”

Microsoft ha chiesto a David Weston, il direttore della sicurezza dei sistemi operativi e aziendali di Microsoft, di dimostrare l’intrusione.

David ha creato un team di hacker professionisti presso Microsoft. Il suo compito è trovare i problemi di sicurezza che minacciano il sistema più velocemente degli hacker. Pertanto, si può dire che sia un esperto nell’attacco a Windows.

David ha prima dimostrato l’intrusione remota di un computer Windows 10 senza protezione TPM o avvio sicuro, quindi ha installato un ransomware sulla macchina fantoccio per bloccarne il disco rigido.

Il processo di intrusione è molto semplice: David ha trovato una porta RDP aperta e ha effettuato l’accesso forzato a questo computer in remoto.

Anche il processo di hacking della sua password di sistema è molto approssimativo, ovvero, recuperando tutti i tipi di password trapelate e cercando di sbloccarle continuamente, dopo pochi minuti o giorni, può essere rotto da un cracking di forza bruta.

Una volta che l’hacker è entrato con successo nel sistema, la macchina fantoccio perde sostanzialmente il controllo.L’hacker può impiantare cavalli di Troia come ransomware a piacimento, modificare il file di avvio del sistema e quindi utilizzare WinPE o WinRE per riparare il disco rigido, ma c’è nessuna garanzia che possa essere completamente ripristinato Partizione di sistema.

Per sbloccare dati importanti, gli utenti devono pagare riscatti elevati agli hacker con criptovalute come Bitcoin.

In che modo Windows 11 può proteggere questi file importanti dal “rapimento”? David ha affermato che la soluzione non è complicata, ovvero utilizzare la “modalità di avvio sicuro” integrata.

Nella modalità provvisoria di Windows 11, il sistema verificherà se il codice e la chiave del programma di avvio sono coerenti con le informazioni del chip TPM durante l’avvio e confermerà se è stato modificato.

Quindi, in base al registro di avvio sano in esecuzione, esegui con il file di avvio corretto e rifiuta la modifica del ransomware, in modo da poter accedere normalmente a Windows ed eseguire il backup del file, riducendo così al minimo la perdita di intrusione di ransomware.

Dopo aver dimostrato il telecomando, David ha quindi dimostrato un’altra violazione della sicurezza faccia a faccia, utilizzando Gummy Bear per violare il riconoscimento delle impronte digitali.

Poiché è molto difficile falsificare un’impronta digitale identica, il riconoscimento delle impronte digitali è molto sicuro nell’impressione intrinseca della maggior parte delle persone.

È davvero un problema difficile rompere con la forza il cancello di sicurezza del riconoscimento delle impronte digitali, ma è possibile aggirarlo ed entrare direttamente nel sistema.

David ha preparato un dispositivo chiamato PCI leech, che può accedere direttamente alle informazioni nella memoria del computer tramite l’interfaccia Thunderbolt. Finché il computer è patchato con una patch “qualsiasi informazione può essere sbloccata”, le informazioni sull’impronta digitale possono essere bypassate con successo e inserito nel computer.

A questo punto, usa qualsiasi oggetto conduttivo (dito, naso, orsetto gommoso, ecc.) per sbloccare il computer e accedere a tutti i contenuti privati.

Questo tipo di attacco basato sulla memoria non è raro, perché molti programmi memorizzeranno temporaneamente i dati nella memoria quando sono in esecuzione e l’attaccante trarrà vantaggio da questa opportunità per modificare i dati.

Se il tuo computer cade nelle mani di trasgressori che comprendono la tecnologia pertinente, è probabile che i “file riservati” nei tuoi preferiti stiano peggio.

Ma se ti capita di utilizzare un chip TPM per prevenire le intrusioni, allora tutto sarà diverso.

David ha quindi eseguito la stessa dimostrazione di intrusione su un computer Windows 11 e ha scoperto che il riconoscimento delle impronte digitali funziona ancora correttamente.

Questo perché le informazioni di identificazione dell’impronta digitale non sono più semplicemente archiviate in memoria, ma isolate, bloccate in un’area virtuale indipendente e sicura, e ogni lettura richiede la verifica della chiave.

La chiave è memorizzata nel chip TPM isolato dal mondo esterno, il che migliora notevolmente la sicurezza.

David ha affermato che molte funzionalità di sicurezza in Windows 11 possono essere utilizzate anche in Windows 10, ma queste funzionalità sono solo funzionalità opzionali nella versione precedente e ora sono abilitate per impostazione predefinita per migliorare le prestazioni di sicurezza di Windows 11.

Pertanto, indipendentemente dal fatto che si preveda di eseguire l’aggiornamento da Windows 10 a Windows 11, Microsoft consiglia di controllare la versione del TPM e abilitarla nel BIOS.

È tempo di prestare attenzione al chip di sicurezza

Oltre alla protezione di sicurezza a livello di sistema, esistono molte misure di protezione per il chip TPM 2.0, la più comune dovrebbe essere Bitlocker, che è stata aggiunta dal periodo di Windows Vista.

Per gli utenti aziendali, la crittografia basata su Bitlocker è diventata indispensabile. Bitlocker è una tecnologia di crittografia dell’intero volume. In parole povere, può bloccare il tuo disco rigido. Anche se il disco viene rubato, il ladro non può leggere le informazioni da esso.

La chiave per proteggere le informazioni è il chip TPM 2.0. Quando si crittografa il disco, parte della chiave crittografata verrà archiviata nel chip TPM della scheda madre.

Ciò non solo fornisce una protezione crittografata più sicura, ma anche quando il tuo disco rigido cade nelle mani di altri, sarà anche inutilizzabile a causa della mancanza della chiave sul chip TPM, fornendo una forte protezione offline.

Nel momento in cui la valuta digitale e le risorse virtuali sono popolari, molti “magnati digitali” del valore di centinaia di migliaia di dollari in risorse NFT e chiavi di portafogli digitali possono essere archiviati nell’hard disk del computer.Una volta persi, le conseguenze sarebbero disastrose.

Pertanto, è anche necessario che i singoli utenti utilizzino tecnologie di crittografia a livello di hardware come Bitlocker per proteggere i propri dati importanti.

Oltre alla sicurezza dei dati, i chip TPM hanno anche alcuni usi inaspettati, come l’anti-cheat nei giochi.

Negli ultimi anni, abbiamo assistito all’improvvisa esplosione di molti giochi a livello di fenomeno, come “PUBG Mobile”, “APEX”, “Jelly Bean”, ecc. Le ragioni delle loro esplosioni sono diverse, ma le ragioni del “raffreddamento ” sono per lo più gli stessi plug-in Too much.

La lotta tra sviluppatori di giochi e imbroglioni non si è mai fermata dal giorno in cui è nato il gioco.Ora, alcuni sviluppatori hanno deciso di utilizzare metodi più rigorosi per affrontare gli imbroglioni, incluso il primo gioco per sviluppatori “League of Legends”.

Vanguard, il sistema anti-cheat del nuovo gioco “Fearless Contract”, rileverà se i giocatori di Windows 11 hanno abilitato TPM 2.0. Se non è abilitato, non potranno entrare nel gioco.

Secondo l’analisi degli esperti di sicurezza, Riot Games intende utilizzare il chip TPM 2.0 per confermare le informazioni hardware dei cheater e bannare definitivamente il dispositivo.

Le misure di “Fearless Contract” sono radicali e audaci, il che potrebbe ispirare altre società di giochi online a utilizzare divieti fisici per aumentare il costo degli imbroglioni, ma allo stesso tempo ci sono anche persone che una supervisione così severa è un’ulteriore violazione del personale privacy. .

Tuttavia, guidati da Windows 11, potrebbero esserci sempre più giochi o applicazioni come “Fearless Contract” che devono chiamare il chip TPM 2.0. A quel tempo, standard più elevati di requisiti di protezione della sicurezza delle informazioni potrebbero diventare nuovi motivi per le persone per sostituire le apparecchiature.

#Benvenuto a seguire l’account WeChat ufficiale di Aifaner: Aifaner (ID WeChat: ifanr), i contenuti più interessanti ti verranno forniti il prima possibile.

Ai Faner | Link originale · Visualizza commenti · Sina Weibo