I 10 migliori strumenti per scansionare il tuo server Linux alla ricerca di malware e difetti di sicurezza

Linux è decisamente uno dei sistemi operativi più popolari e sicuri per server su larga scala. Nonostante il suo uso diffuso, rimane vulnerabile agli attacchi informatici. Gli hacker prendono di mira i server per spegnerli o rubare informazioni preziose.

C’è un urgente bisogno di sviluppare metodi di contro-hacking per contrastare le violazioni della sicurezza e gli attacchi di malware. Ciò è possibile assumendo professionisti della sicurezza informatica; sfortunatamente, questo può rivelarsi un affare costoso. La prossima soluzione migliore è installare strumenti di scansione che si adattino come un guanto ai tuoi sistemi Linux.

Ecco un elenco dei primi dieci strumenti di scansione Linux per controllare il tuo server per difetti di sicurezza e malware.

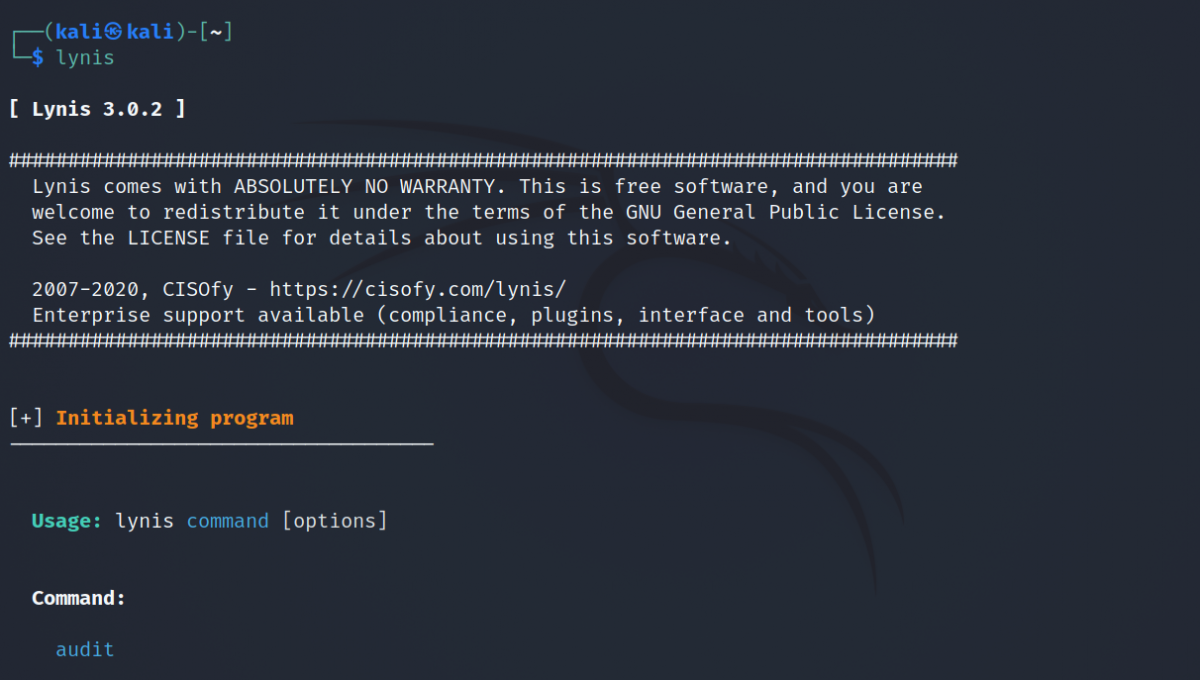

1. Lynis

Lynis è uno strumento di sicurezza open source per Linux, che è la scelta preferita per i sistemi operativi di auditing basati su Unix, come macOS, Linux e BSD. Questo strumento è nato da un’idea di Michael Boelen, che in precedenza ha lavorato su rkhunter.

Come strumento di sicurezza, Lynis esegue scansioni elaborate esaminando i dettagli del sistema operativo, i parametri del kernel, i pacchetti e i servizi installati, le configurazioni di rete, la crittografia e altre scansioni di malware. È ampiamente utilizzato per scopi di test di conformità e audit.

Per l’installazione su distribuzioni basate su Debian, digita il seguente comando nel terminale:

sudo apt-get install -y lynis2. chkrootkit

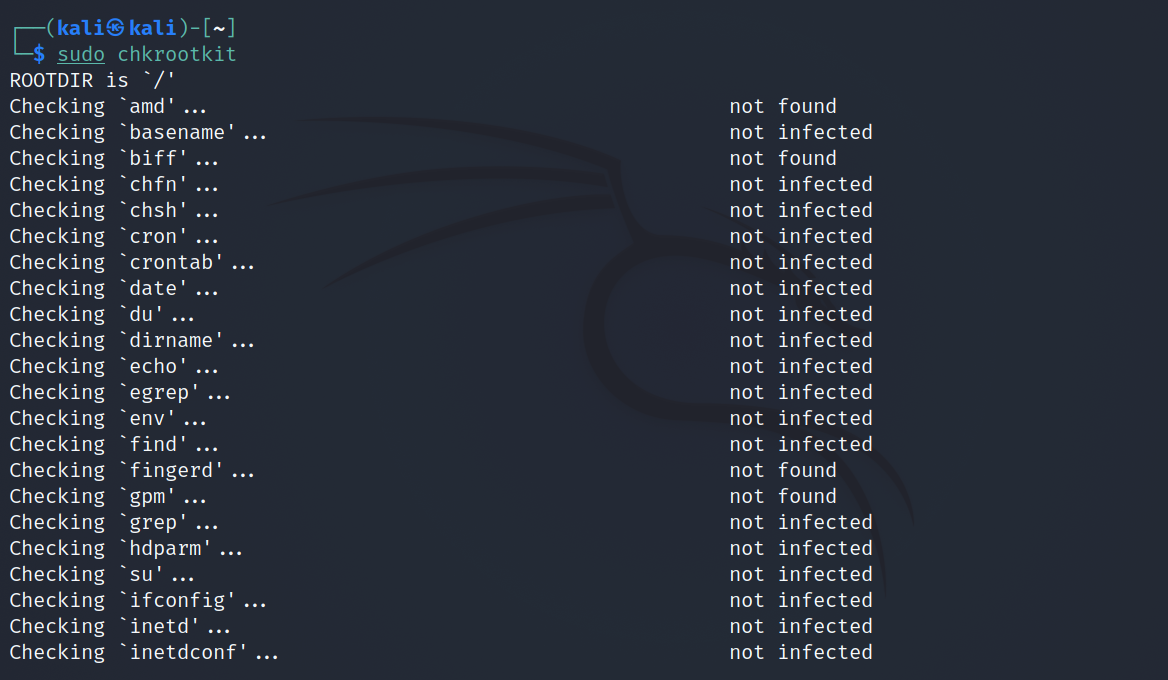

Chkrootkit o Check Rootkit è un software comune per i sistemi basati su Unix. Come suggerisce giustamente il nome, è un software ideale per la ricerca di rootkit e altri virus che potrebbero essersi fatti strada nel sistema.

Un rootkit è un malware che tenta di accedere ai file root del tuo server. Tuttavia, questi rootkit continuano a presentare un colossale compromesso sulla sicurezza.

Chkrootkit cerca i programmi di sistema di base e cerca le firme confrontando l’attraversamento dei file system con l’output prodotto. Se lo strumento rileva delle discrepanze, le combatte in modo efficiente, senza che alcun virus danneggi il tuo server.

Per l’installazione su Debian, digitare il seguente comando nel terminale:

sudo apt update

sudo apt install chkrootkit3. rkhunter

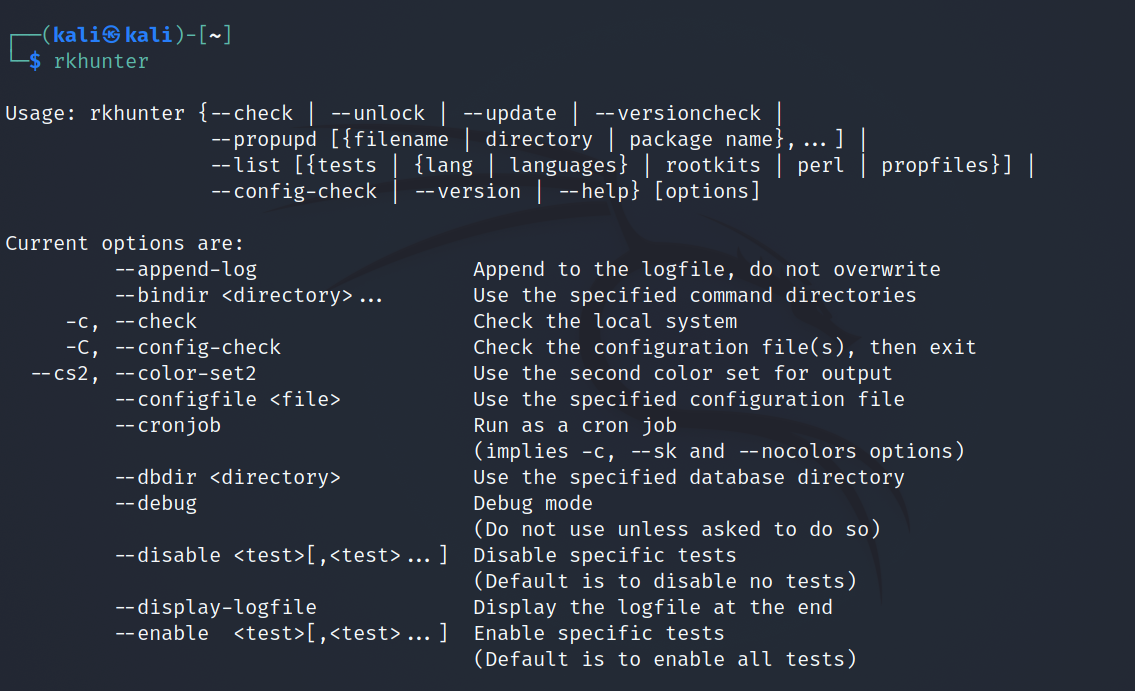

Rkhunter o Rootkit Hunter trae alcune somiglianze da chkrootkit. Cerca rootkit e altri backdoor/virus sui sistemi Unix, con Linux come esempio tipico. Al contrario, Rootkit Hunter funziona in modo leggermente diverso rispetto alla sua controparte.

Inizialmente, controlla gli hash SHA-1 dei file di sistema principali e critici. Inoltre, confronta i risultati con gli hash verificati disponibili nel suo database online. Questo strumento è ben attrezzato per trovare directory rootkit, moduli del kernel sospetti, file nascosti e permessi errati.

Per l’installazione, digita il seguente comando nel terminale:

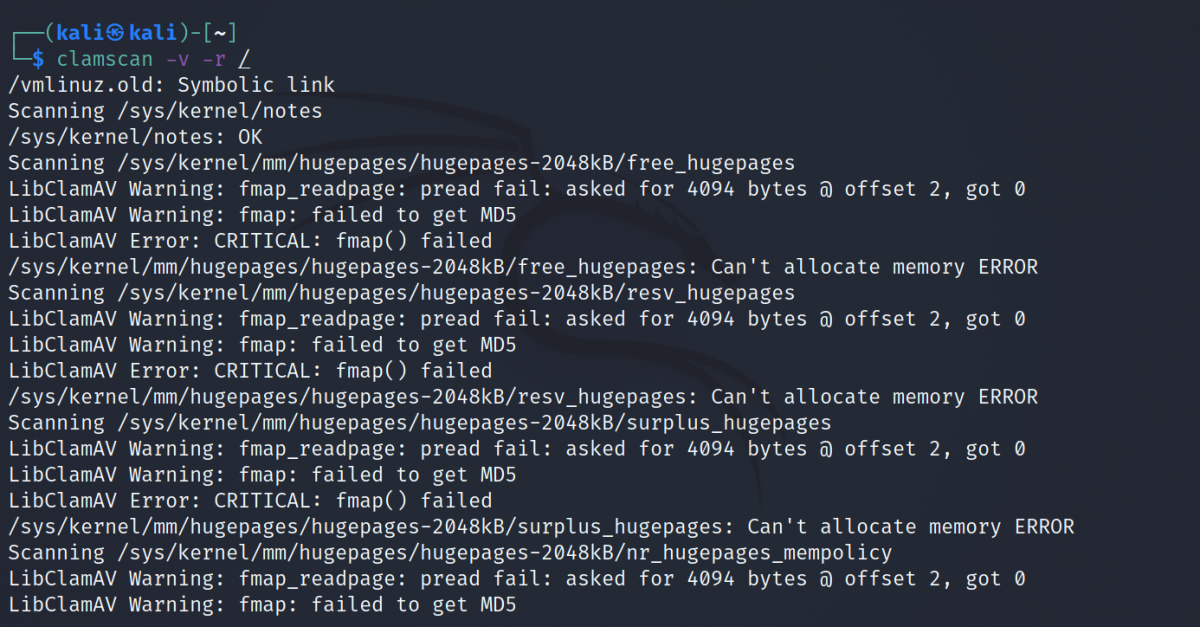

sudo apt-get install rkhunter -y4. ClamAV

ClamAV o Clam Anti-Virus è un software antivirus gratuito multipiattaforma. Può rilevare un’ampia varietà di malware e virus. Anche se inizialmente è stato realizzato per Unix, ha un codice open source, che consente a molte aziende di terze parti di sviluppare versioni diverse per altri sistemi operativi come Solaris, macOS, Windows, Linux e AIX.

ClamAV offre una serie di funzionalità, tra cui uno scanner da riga di comando, un aggiornamento del database e un demone scalabile multi-thread. Questo si basa su un motore antivirus che gira su una libreria condivisa di virus e malware. Anche se è un software scaricabile gratuitamente, il fatto lodevole è che le librerie di malware sono continuamente aggiornate.

Per l’installazione, digita il seguente comando nel terminale:

sudo apt-get install clamav clamav-daemon -y5. Rilevamento malware su Linux

Linux Malware Detect (LMD) o Linux MD è un pacchetto software che cerca malware su sistemi server basati su Unix e segnala all’utente tutte le violazioni della sicurezza.

LMD protegge il sistema dai malware eseguendo la scansione dei file di sistema e confrontandoli con le firme di migliaia di malware Linux noti. Sebbene mantenga il proprio database indipendente di firme malware, LMD attinge informazioni dai database ClamAV e Malware Hash Registry.

Per l’installazione, inserisci uno per uno i seguenti comandi nel terminale:

sudo apt-get -y install git

git clone https://github.com/rfxn/linux-malware-detect.git

cd linux-malware-detect/

sudo ./install.sh6. Radar2

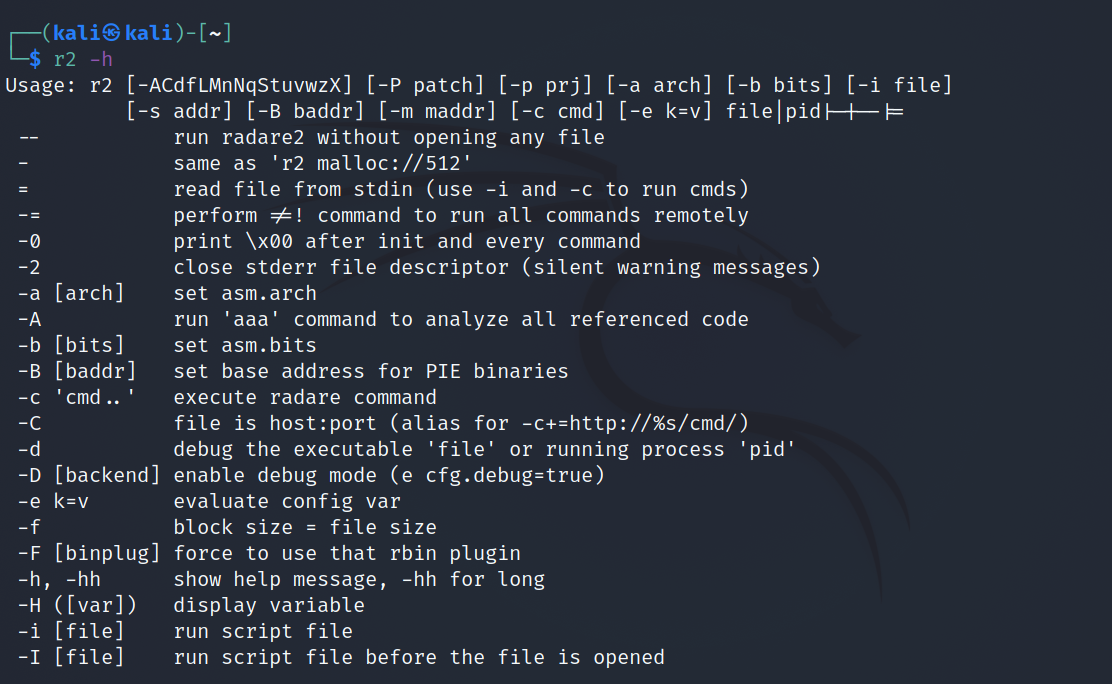

Radare2 è un software di reverse engineering utilizzato per l’analisi statica e dinamica. Come software open source, offre funzionalità come analisi forense digitale, sfruttamento del software, formati binari e architetture.

La potenza del reverse engineering facilita il debug dei problemi in Linux, specialmente quando si lavora con i programmi all’interno del terminale. Lo scopo principale di Radare2 è estrarre o riparare file o programmi danneggiati che sono stati vittime di attacchi di malware tramite il reverse engineering.

Per l’installazione, digita il seguente comando nel terminale:

sudo apt-get install git

git clone https://github.com/radareorg/radare2

cd radare2 ; sys/install.sh7. ApriVAS

Open Vulnerability Assessment System (OpenVAS) è uno scanner di vulnerabilità dotato di Greenbone Vulnerability Manager (GVM), un framework software che include una serie di strumenti di sicurezza.

OpenVAS esegue controlli di sicurezza sul sistema per cercare eventuali exploit o punti deboli sul server. Confronta i file identificati con le firme di eventuali exploit o malware presenti nel suo database.

Lo scopo dello strumento si allontana dalla ricerca di malware effettivo; invece, è uno strumento essenziale per testare le vulnerabilità del tuo sistema contro vari exploit. Una volta che sei consapevole dei punti deboli del tuo sistema, diventa più facile affrontare le preoccupazioni.

8. REMnux

REMnux è una raccolta di vari strumenti gratuiti curati. Come toolkit Linux, i suoi usi principali sono il reverse engineering e l’analisi del malware. Alcune funzionalità includono analisi di file statici e binari, Wireshark, analisi di rete e pulizia JavaScript.

Tutte queste funzionalità insieme creano un sistema estremamente potente per la decostruzione di varie applicazioni malware trovate durante il processo di scansione. Data la sua natura open source, chiunque può facilmente scaricarlo e installarlo all’interno dei propri sistemi Linux.

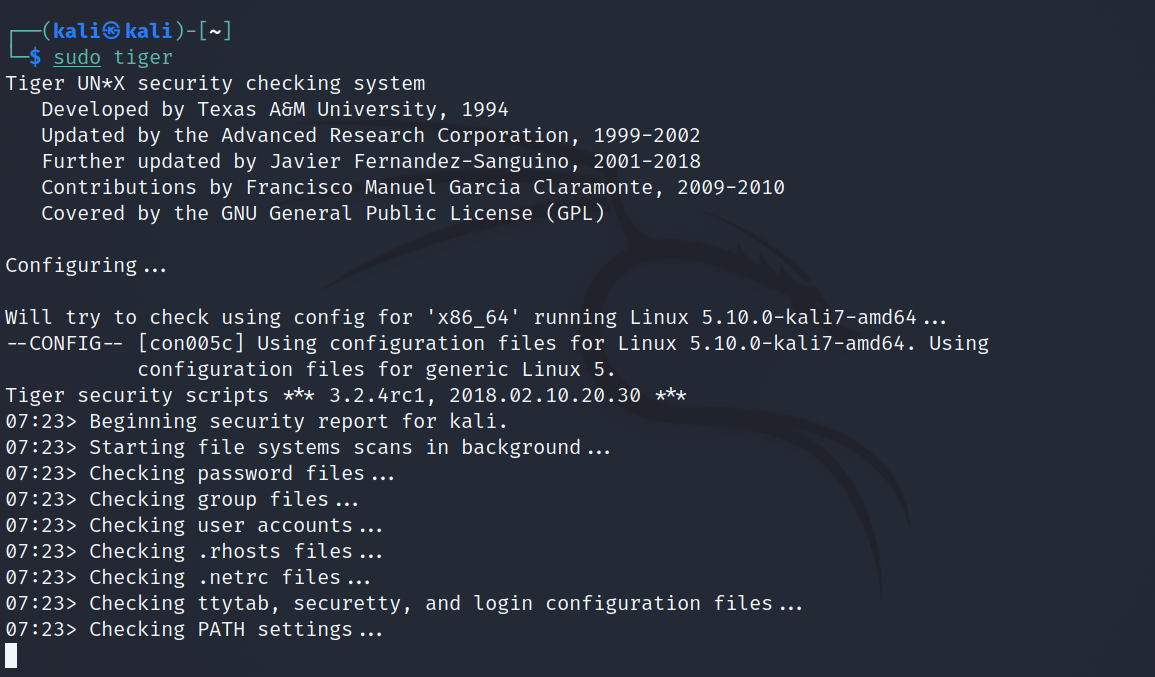

9. Tigre

Tiger è un software open source, che include diversi script di shell per eseguire controlli di sicurezza e rilevamento delle intrusioni.

Tiger esegue la scansione dei file di configurazione dell’intero sistema e dei file utente per eventuali violazioni della sicurezza. Questi vengono quindi segnalati agli utenti per l’analisi. Tutto ciò è reso possibile dalla presenza di più strumenti POSIX che impiega nel suo backend.

Per installare Tiger, puoi scaricare direttamente il codice sorgente o installarlo da un repository predefinito utilizzando un gestore di pacchetti.

Per l’installazione, digita il seguente comando nel terminale:

sudo apt-get update

sudo apt-get install tiger10. Maltrain

Malrail è uno strumento alla moda per la sicurezza di Linux, poiché è ampiamente utilizzato per rilevare il traffico dannoso. Esegue scansioni dettagliate utilizzando un database di elementi nella lista nera disponibili pubblicamente e quindi confrontando il traffico con i suoi difetti evidenziati.

È possibile accedere a Malrail tramite la riga di comando di Linux e tramite l’interfaccia web.

Per installare Malrail, prima aggiorna l’elenco dei repository del tuo sistema e aggiorna i pacchetti installati. È inoltre necessario scaricare alcune dipendenze aggiuntive.

sudo apt-get update && sudo apt-get upgrade

sudo apt-get install git python-pcapy python-setuptoolsQuindi, clona il repository Git ufficiale di Malrail:

git clone https://github.com/stamparm/maltrail.gitCambia la directory ed esegui lo script Python:

cd /mailtrail

python sensor.pyQual è il miglior strumento di sicurezza per Linux?

Sul mercato sono disponibili vari strumenti di rilevamento delle minacce. Tuttavia, poiché ogni strumento è disponibile per uno scopo diverso, ci sono molte scelte a disposizione degli utenti finali. In questo modo, le persone possono scegliere lo strumento giusto per il loro attuale caso d’uso e installarlo tramite la riga di comando o le rispettive interfacce.