Migliora la sicurezza di KeePass con questa semplice modifica della configurazione

KeePass, come molti altri gestori di password, si basa su una password primaria che protegge l’intero database di password e informazioni. Se un utente malintenzionato riesce a ottenere quella singola password, tutte le altre password e informazioni vengono sbloccate.

Il gestore di password memorizza il proprio database localmente, il che significa che gli utenti non devono preoccuparsi di violazioni del server che rubano depositi di password, come il recente incidente di LastPass . Alcuni utenti di KeePass ospitano i propri file di password nel cloud, il che apre la possibilità che il database delle password venga nuovamente copiato tramite attacchi lato server.

Gli attacchi di forza bruta sono ancora molto comuni quando si tratta di violare database di password crittografati. La maggior parte degli aggressori utilizza dizionari per questo, che contengono centinaia di migliaia o addirittura milioni di password comuni. I veri attacchi di forza bruta sono costosi, poiché ogni combinazione di caratteri deve essere testata. Considerando che le password possono essere composte da lettere maiuscole e minuscole, cifre e simboli, nella maggior parte dei casi questo diventa presto troppo costoso.

Aumentare la sicurezza di KeePass

La chiave primaria che sblocca il database KeePass è della massima importanza. Se è debole, è molto probabile che un potenziale aggressore possa essere in grado di usare la forza bruta o addirittura indovinarlo.

Gli utenti di KeePass hanno a disposizione due opzioni principali per aumentare la sicurezza dell’account. La prima è la password principale stessa. L’aumento della lunghezza della password migliora la sicurezza in modo esponenziale.

Sebbene ciò significhi dover memorizzare una nuova password, è l’opzione migliore per migliorare la sicurezza del database delle password.

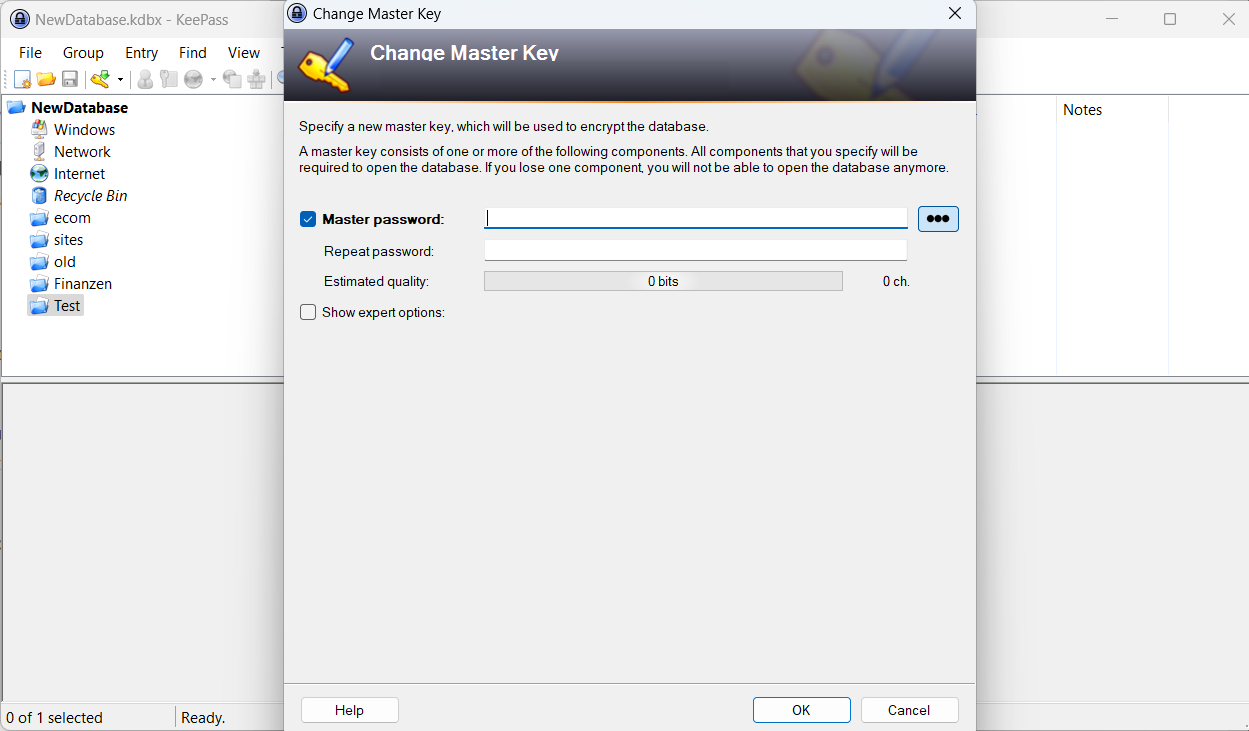

Per farlo in KeePass Password Safe, sblocca il database delle password con la password principale e seleziona File > Cambia chiave principale utilizzando il menu in alto.

Digita la nuova password principale nel campo password principale e ripeti password e seleziona OK per completare il processo.

Si noti che deve essere più lungo del vecchio per migliorare la sicurezza. Inoltre, si consiglia di utilizzare una combinazione di lettere, cifre e simboli.

Le impostazioni di derivazione chiave

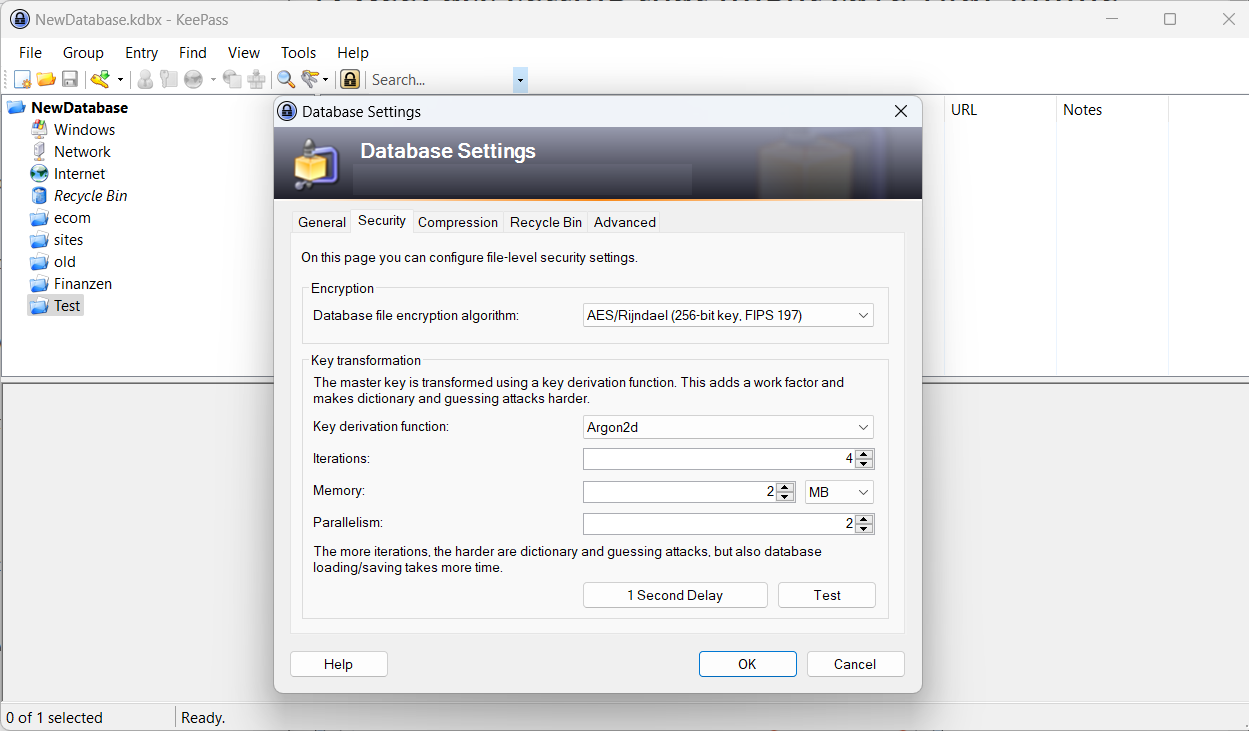

La seconda opzione che hanno gli utenti di KeePass è cambiare la funzione di derivazione della chiave e apportare modifiche al suo numero di iterazioni.

KeePass ne supporta diversi, tra cui Argon2d, Argon 2id e il classico AES-KDF.

Se è selezionato AES-KDF, gli utenti di KeePass potrebbero voler aumentare il numero di iterazioni dai 60.000 predefiniti a un valore superiore oppure passare invece alla funzione Argon2d.

Le iterazioni più elevate estendono il tempo necessario per inserire la password in modo lineare. Sebbene ciò possa aggiungere un piccolo ritardo all’apertura da parte dell’utente del database delle password, rende gli attacchi di forzatura bruta più costosi in quanto richiede più tempo per testare ciascuna password.

Selezionare File > Impostazioni database e quindi Sicurezza per visualizzare la configurazione corrente del database aperto in KeePass.

La funzione di derivazione della chiave elenca la funzione utilizzata. AES-KDF mostra solo il numero di iterazioni di seguito, che gli utenti potrebbero voler aumentare a 600.000.

Gli utenti di KeePass possono anche passare all’utilizzo di Argon2d, che promette una protezione ancora migliore contro gli attacchi di forza bruta.