Microsoft afferma che la vulnerabilità di Powerdir in macOS potrebbe aver consentito agli aggressori di accedere ai dati degli utenti

Il team di ricerca di Microsoft 365 Defender ha rivelato di aver scoperto una vulnerabilità di sicurezza in macOS Monterey. Questa è la seconda volta che l’azienda di Redmond scopre un problema di sicurezza in macOS, dopo la vulnerabilità Shrootless , che è venuta alla luce nell’ottobre 2021.

Qual è la vulnerabilità di Powerdir?

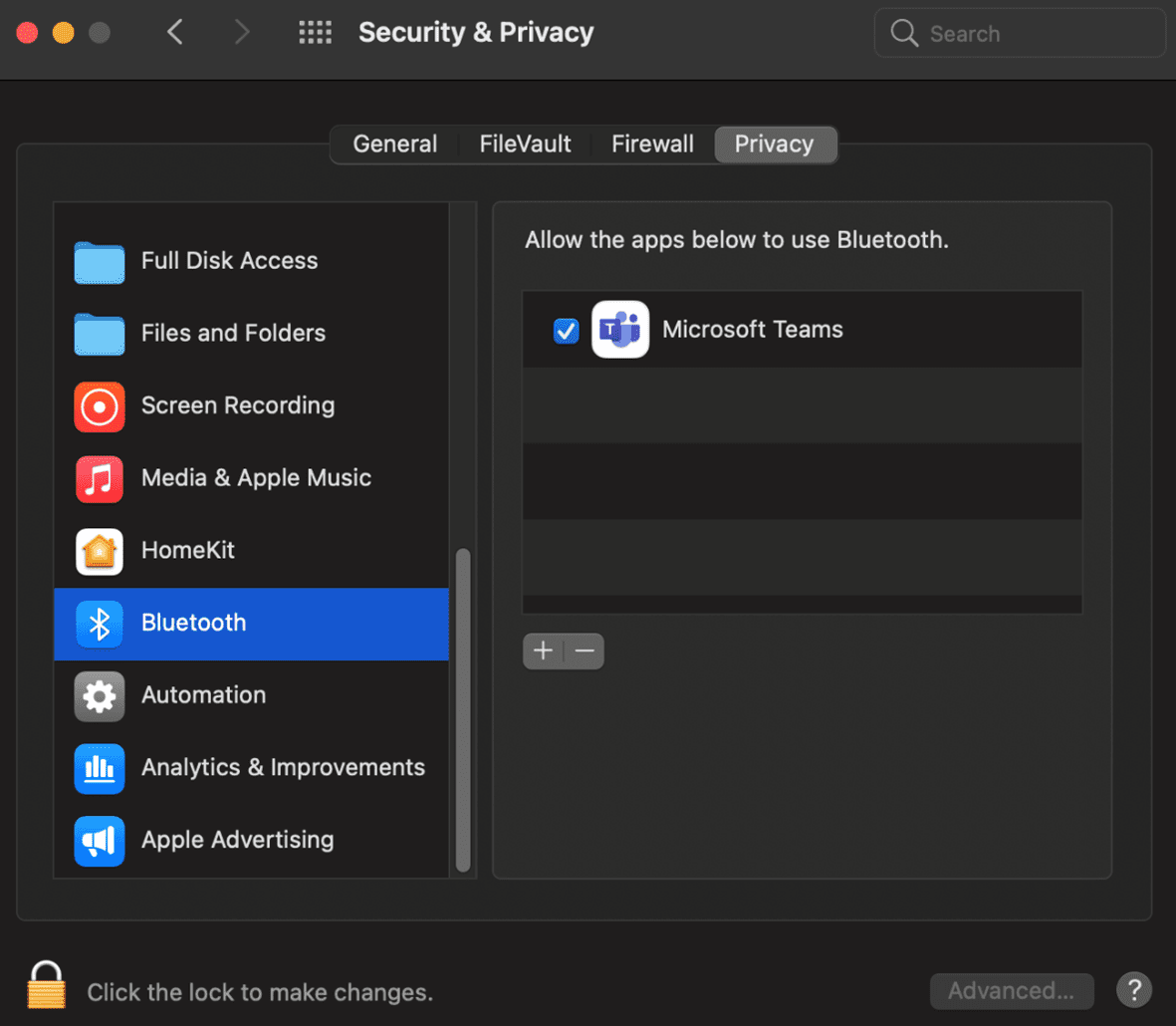

È una scappatoia di sicurezza che ha un impatto su un componente in macOS chiamato Transparency, Consent, and Control (TCC). Questa tecnologia impedisce alle app di accedere ai dati personali dell’utente come iCloud, Calendar e hardware come la fotocamera, il microfono e la posizione.

Apple disponeva di una funzione di sicurezza per impedire alle app di accedere a TCC, questa politica consentiva solo alle app con accesso completo al disco di apportare modifiche. I ricercatori di Microsoft hanno scoperto che la modifica della home directory di un utente e lo spoofing di un database TCC falso al suo posto era sufficiente per consentire alle app di aggirare la protezione di TCC e compromettere i dati che avrebbe dovuto proteggere. Questo exploit potrebbe essere potenzialmente utilizzato per attacchi mirati, ad esempio un hacker potrebbe installare sostituire un’app con una dannosa per registrare conversazioni private, acquisire schermate dello schermo dell’utente, ovvero spiare l’utente.

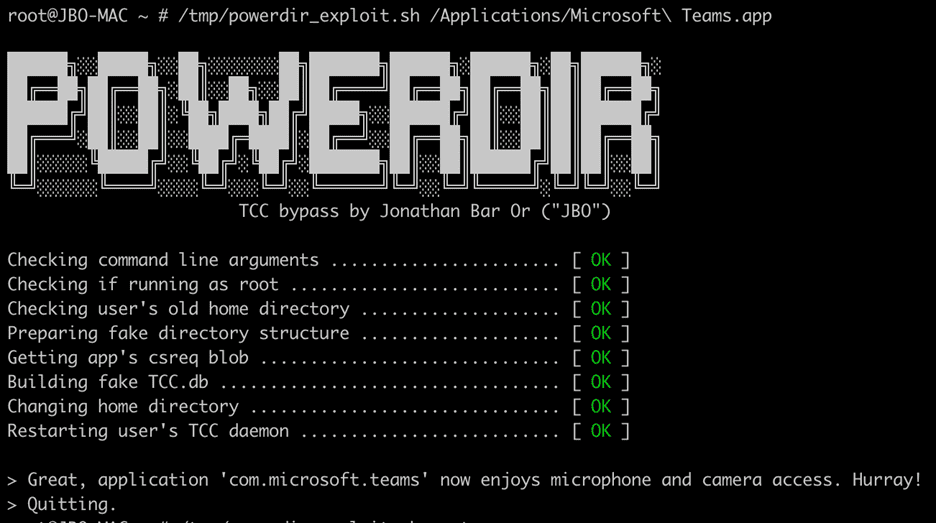

Lo screenshot sopra, dal team di Microsoft, mostra un exploit proof-of-concept per evidenziare come la vulnerabilità di Powerdir abbia avuto successo nell’ottenere l’accesso ai dati dell’utente. Questa non è la prima volta che TCC è vulnerabile, scrive Jonathan Bar Or, Senior Security Researcher di Microsoft. Nota che tre di questi problemi relativi al TCC, vale a dire i supporti di Time Machine (CVE-2020-9771), l’avvelenamento da variabili ambientali (CVE-2020-9934) e il problema di conclusione del pacchetto (CVE-2021-30713), sono stati corretti da Apple dal 2020 Il rapporto prosegue affermando che Microsoft era a conoscenza di altri exploit simili, ma questi erano stati corretti da Apple, ma durante il test di una correzione per uno di questi, i ricercatori si sono imbattuti in un nuovo bug, Powerdir. È interessante notare che i ricercatori hanno dovuto aggiornare il loro exploit proof-of-concept, dopo che un aggiornamento di macOS ha impedito il funzionamento della versione iniziale.

Avendo confermato che il bug in TCC potrebbe essere sfruttato, i ricercatori sulla sicurezza di Microsoft hanno condiviso i loro risultati con Apple nel luglio 2021, tramite Coordinated Vulnerability Disclosure (CVD), per consentire all’azienda di Cupertino di correggere il problema. Bleeping Computer rileva che l’anno scorso Microsoft ha collaborato con NETGEAR per risolvere bug critici nel firmware di alcuni modelli di router, che gli hacker avrebbero potuto utilizzare per violare le reti aziendali. È bello vedere i giganti della tecnologia lavorare insieme per proteggere gli utenti, ma abbiamo anche visto esperti di sicurezza indipendenti contribuire all’ecosistema per la stessa causa.

La vulnerabilità di Powerdir è stata corretta nell’aggiornamento 12.1 di macOS

Apple ha rilasciato l’aggiornamento macOS 12.1 a dicembre 2021 e questo aggiornamento software include correzioni per diversi problemi di sicurezza segnalati dai ricercatori e include una patch per la vulnerabilità di Powerdir. Al problema è stato assegnato il tag CVE-202-30970. L’avviso di sicurezza di Apple menziona l’impatto della vulnerabilità di Powerdir come “Un’applicazione dannosa potrebbe essere in grado di aggirare le preferenze sulla privacy”. La descrizione della patch dice che un problema logico è stato risolto con una migliore gestione dello stato.

La vulnerabilità è stata corretta anche in macOS Big Sur 11.6.2 .

Se non hai aggiornato macOS, dovresti installare la patch il prima possibile.