LastPass fornisce dettagli sull’hacking di agosto 2022

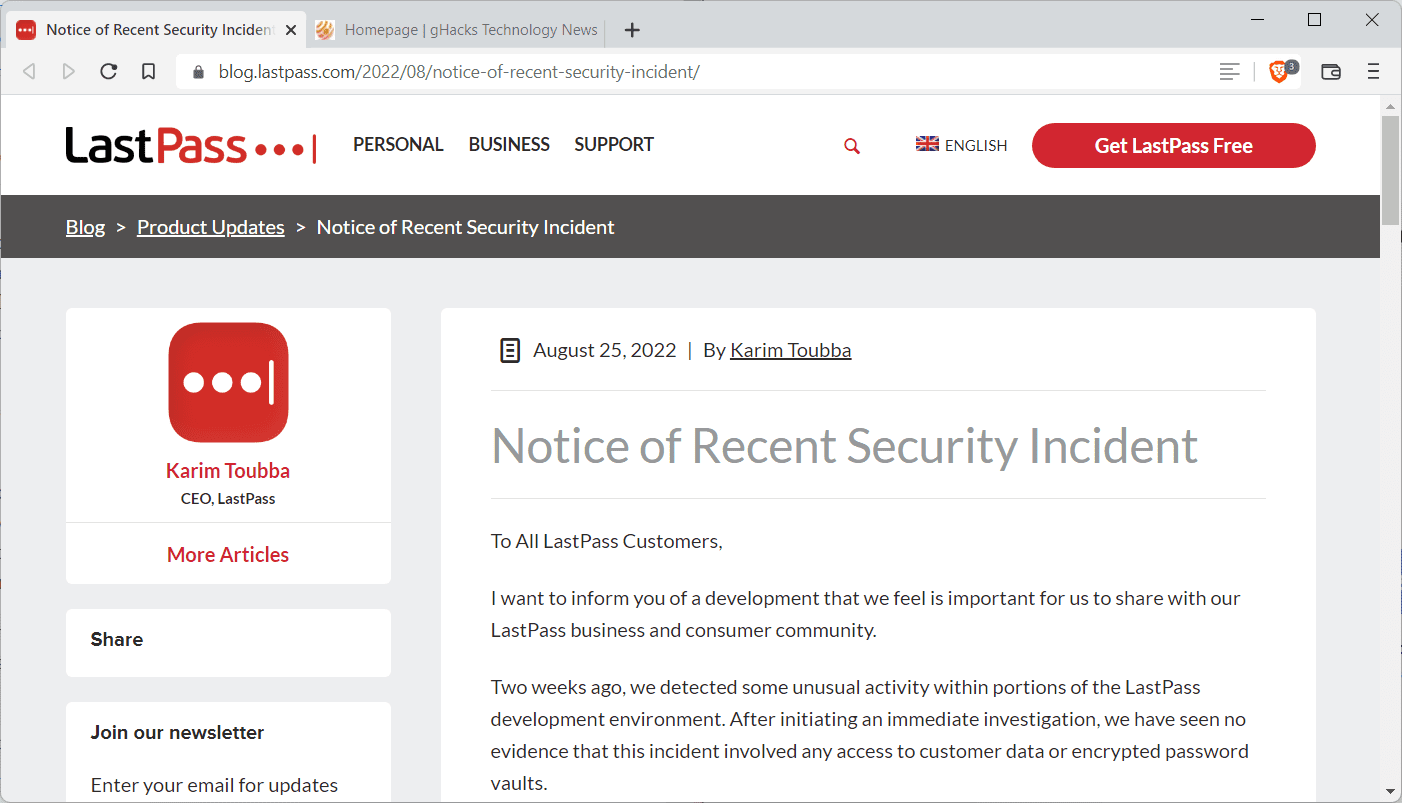

LastPass ha informato i clienti di una violazione della sicurezza sul blog ufficiale dell’azienda nell’agosto 2022. Questa settimana, la società ha pubblicato ulteriori informazioni sull’hacking dopo le sue indagini.

Nell’agosto 2022, LastPass ha informato i clienti di aver notato attività insolite nell’ambiente di sviluppo. Ha notato in tempi relativamente brevi che una terza parte è riuscita ad ottenere l’accesso a “parti dell’ambiente di sviluppo” tramite un account sviluppatore violato.

L’attore delle minacce ha ottenuto “porzioni di codice sorgente e alcune informazioni tecniche proprietarie di LastPass”, ma non ha potuto accedere agli ambienti di produzione o ai dati dei clienti.

LastPass ha chiesto alla società di sicurezza informatica e forense Mandiant di assisterli nelle indagini sull’incidente. L’aggiornamento di settembre 2022 rivela ulteriori dettagli sull’incidente di sicurezza.

L’attore delle minacce ha ottenuto l’accesso all’ambiente di sviluppo per un periodo di 4 giorni ad agosto, secondo LastPass. Quando la sicurezza di LastPass ha rilevato l’incidente, è stato immediatamente contenuto.

Non è stata trovata alcuna prova che l’attore della minaccia abbia avuto accesso oltre il periodo di 4 giorni. L’attore della minaccia non ha avuto accesso ai dati dei clienti e ai depositi crittografati.

L’attaccante ha ottenuto l’accesso tramite un account sviluppatore compromesso. L’account è stato protetto con l’autenticazione a più fattori. Gli account sviluppatore sono limitati all’ambiente di sviluppo, che ha impedito all’autore della minaccia di accedere ai dati dei clienti, ai depositi crittografati o agli ambienti di produzione. Gli ambienti di sviluppo non hanno accesso ai dati dei clienti, secondo LastPass.

Gli esperti di medicina legale hanno analizzato il codice sorgente e le build di produzione per determinare se si è verificata una manipolazione nel periodo di quattro giorni. Secondo LastPass, non ha trovato “nessuna prova di tentativi di avvelenamento da codice o iniezione di codice dannoso”.

Come precauzione di sicurezza, gli sviluppatori non hanno alcuna opzione diretta per trasferire il codice sorgente dallo sviluppo alla produzione. Un team di rilascio della build separato è responsabile di ciò, che esamina, testa e convalida fonti e modifiche.

LastPass ha annunciato di aver migliorato la sicurezza di conseguenza.

Nell’ambito del nostro programma di gestione del rischio, abbiamo anche collaborato con una società leader di sicurezza informatica per migliorare ulteriormente le nostre pratiche di sicurezza del codice sorgente esistenti che includono processi del ciclo di vita dello sviluppo software sicuro, modellazione delle minacce, gestione della vulnerabilità e programmi di ricompense dei bug.

Inoltre, abbiamo implementato controlli di sicurezza avanzati, inclusi controlli e monitoraggio aggiuntivi per la sicurezza degli endpoint. Abbiamo anche implementato ulteriori capacità di intelligence sulle minacce, nonché tecnologie avanzate di rilevamento e prevenzione nei nostri ambienti di sviluppo e produzione.

Parole di chiusura

Sebbene un attore di minacce abbia ottenuto l’accesso all’ambiente di sviluppo di LastPass, non ha alterato il codice sorgente né ottenuto l’accesso ai dati dei clienti. Tuttavia, è stato possibile accedere e ottenere il codice sorgente e le informazioni tecniche.

Ora tu : quale servizio di gestione delle password usi, se presente? (via Nato )