La vulnerabilità ruba i dati dalle CPU Intel e AMD e probabilmente ne sei colpito

I ricercatori hanno appena delineato una nuova vulnerabilità che colpisce i chip del processore e si chiama Hertzbleed. Se utilizzata per condurre un attacco alla sicurezza informatica, questa vulnerabilità può aiutare l’attaccante a rubare chiavi crittografiche segrete.

La portata della vulnerabilità è alquanto sbalorditiva: secondo i ricercatori, la maggior parte delle CPU Intel e AMD potrebbe risentirne. Dovremmo preoccuparci per Hertzbleed?

La nuova vulnerabilità è stata scoperta e descritta per la prima volta da un team di ricercatori di Intel nell’ambito delle sue indagini interne. Successivamente, anche ricercatori indipendenti di UIUC, UW e UT Austin hanno contattato Intel con risultati simili. Secondo i loro risultati, Hertzbleed potrebbe influenzare la maggior parte delle CPU. I due giganti dei processori, Intel e AMD, hanno entrambi riconosciuto la vulnerabilità, con Intel che conferma che colpisce tutte le sue CPU.

Intel ha pubblicato un avviso di sicurezza che fornisce una guida agli sviluppatori di crittografia su come rafforzare il loro software e le loro librerie contro Hertzbleed. Finora, AMD non ha rilasciato nulla di simile.

Che cos’è esattamente Hertzbleed e cosa fa?

Hertzbleed è una vulnerabilità del chip che consente attacchi side-channel. Questi attacchi possono quindi essere utilizzati per rubare dati dal tuo computer. Ciò avviene attraverso il monitoraggio della potenza del processore e dei meccanismi di potenziamento e osservando la firma di potenza di un carico di lavoro crittografico, come le chiavi crittografiche. Il termine “chiavi crittografiche” si riferisce a un’informazione, archiviata in modo sicuro in un file, che può essere codificata e decodificata solo tramite un algoritmo crittografico.

In breve, Hertzbleed è in grado di rubare dati sicuri che normalmente rimangono crittografati. Osservando le informazioni sull’alimentazione generate dalla tua CPU, l’attaccante può convertire tali informazioni in dati di temporizzazione, il che apre loro la porta per rubare le chiavi crittografiche. La cosa forse più preoccupante è che Hertzbleed non richiede l’accesso fisico: può essere sfruttato in remoto.

È molto probabile che anche i moderni processori di altri fornitori siano esposti a questa vulnerabilità, perché, come sottolineato dai ricercatori, Hertzbleed tiene traccia degli algoritmi di alimentazione alla base della tecnica DVFS (Dynamic Voltage Frequency Scaling). DVFS è utilizzato nella maggior parte dei processori moderni e, quindi, è probabile che altri produttori come ARM siano interessati. Sebbene il team di ricerca li abbia informati di Hertzbleed, devono ancora confermare se i loro chip sono esposti.

Mettere insieme tutto quanto sopra dipinge sicuramente un quadro preoccupante, perché Hertzbleed colpisce un numero così elevato di utenti e finora non esiste una soluzione rapida per proteggersi da esso. Tuttavia, Intel è qui per tranquillizzarti su questo account: è altamente improbabile che tu sia vittima di Hertzbleed, anche se probabilmente ne sei esposto.

Secondo Intel, per rubare una chiave crittografica sono necessarie da alcune ore a diversi giorni. Se qualcuno volesse ancora provare, potrebbe non essere nemmeno in grado di farlo, perché richiede capacità avanzate di monitoraggio dell’alimentazione ad alta risoluzione che sono difficili da replicare al di fuori di un ambiente di laboratorio. La maggior parte degli hacker non si preoccuperebbe di Hertzbleed quando molte altre vulnerabilità vengono scoperte così frequentemente.

Come assicurarsi che Hertzbleed non ti influisca?

Come accennato in precedenza, probabilmente sei al sicuro anche senza fare nulla in particolare. Se Hertzbleed viene sfruttato, è improbabile che gli utenti regolari ne risentano. Tuttavia, se vuoi giocare in modo più sicuro, ci sono un paio di passaggi che puoi fare, ma hanno un prezzo di prestazioni elevato.

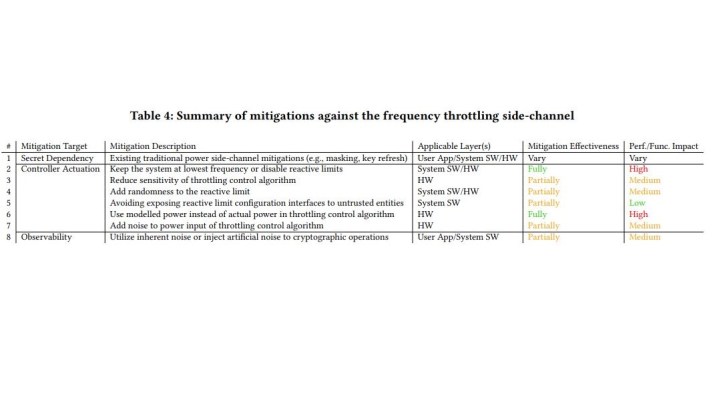

Intel ha dettagliato una serie di metodi di mitigazione da utilizzare contro Hertzbleed. La società non sembra avere in programma di implementare alcun aggiornamento del firmware e lo stesso si può dire di AMD. Secondo le linee guida di Intel, esistono due modi per essere completamente protetti da Hertzbleed e uno di questi è semplicissimo da fare: devi solo disabilitare Turbo Boost sui processori Intel e Precision Boost sulle CPU AMD. In entrambi i casi, ciò richiederà un viaggio al BIOS e la disabilitazione della modalità boost. Sfortunatamente, questo è davvero negativo per le prestazioni del tuo processore.

Gli altri metodi elencati da Intel risulteranno solo in una protezione parziale o sono molto difficili, se non impossibili, da applicare per gli utenti regolari. Se non vuoi modificare il BIOS per questo e sacrificare le prestazioni della tua CPU, molto probabilmente non è necessario. Tuttavia, tieni gli occhi aperti e stai attento: gli attacchi alla sicurezza informatica si verificano continuamente, quindi è sempre bene prestare la massima attenzione. Se sei un esperto di tecnologia, dai un’occhiata al documento completo su Hertzbleed , individuato per la prima volta da Tom’s Hardware .