La vulnerabilità LogoFail colpisce molti dispositivi Windows e Linux

Molti computer commerciali sono vulnerabili a una serie di vulnerabilità che sfruttano i difetti nell’elaborazione dei loghi di avvio durante l’avvio.

I ricercatori di sicurezza di Binarly hanno rivelato vulnerabilità di sicurezza nel firmware di sistema utilizzato dai produttori di computer durante il processo di avvio. La vulnerabilità colpisce i dispositivi x86 e basati su ARM.

L’insieme di vulnerabilità si trova nel software BIOS creato da diverse società, inclusi i tre maggiori fornitori indipendenti di bios AMI, Insyde e Phoenix. Questi sono ampiamente utilizzati nel settore, ad esempio nei computer Intel, Acer o Lenovo. Alex Matrosov, CEO di Binarly, afferma che circa il 95% di tutti i computer utilizza firmware dei tre fornitori di bios.

Binarly afferma di stimare che quasi tutti i dispositivi prodotti da questi fornitori siano vulnerabili “in un modo o nell’altro”.

In termini semplici, LogoFail sfrutta le vulnerabilità nei parser di immagini che i dispositivi interessati utilizzano per visualizzare i loghi dei fornitori durante l’avvio. Per visualizzare diversi tipi di immagini vengono utilizzati diversi parser di immagini e, secondo Matrosov, “sono pieni di vulnerabilità”.

Un hacker deve sostituire l’immagine del fornitore con una appositamente preparata per sfruttare la vulnerabilità ed eseguire codice arbitrario sulla macchina. Binarly spiega che gli aggressori possono archiviare immagini di loghi dannosi sulla partizione di sistema EFI o all’interno di sezioni non firmate di un aggiornamento del firmware. Le immagini vengono quindi analizzate durante l’avvio e questo avvia l’attacco al dispositivo.

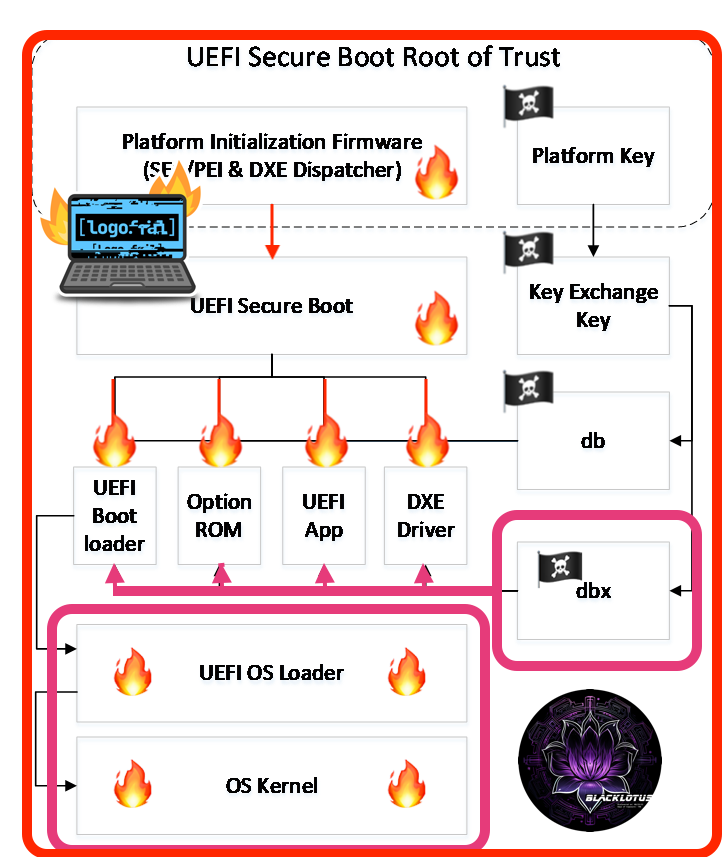

L’attacco consente agli aggressori di aggirare funzionalità di sicurezza come Secure Boot. Binarly rileva che ciò influisce anche sui sistemi di avvio verificato basati su hardware, tra cui Intel Boot Guard, AMD Hardware-Validated Boot e ARM TrustZone-based Secure Boot.

Binarly ritiene che l’aggressore potrebbe essere in grado di aggirare “la maggior parte delle soluzioni di sicurezza degli endpoint” e integrare un bootkit firmware persistente e invisibile nel sistema. In altre parole, gli aggressori possono sfruttare LogoFail per compromettere la sicurezza di molti sistemi informatici.

Attacchi e protezione

Gli aggressori devono ottenere l’accesso amministrativo sui dispositivi di destinazione per sfruttare la vulnerabilità. Ciò può essere ottenuto attraverso payload dannosi immessi nel sistema, ad esempio inducendo l’utente a eseguire software dannoso o tramite exploit.

Una volta ottenuto l’accesso, l’aggressore sostituirebbe il logo di avvio del fornitore con un logo dannoso, che il dispositivo caricherebbe quindi durante l’avvio.

Un utente malintenzionato sarebbe in grado di disabilitare le funzionalità di sicurezza UEFI, come SecureBoot, modificare l’ordine di avvio ed eseguire software dannoso per infettare i sistemi operativi.

Gli aggiornamenti del firmware sono disponibili o verranno rilasciati per alcuni dei dispositivi interessati. Gli amministratori potrebbero voler verificare la disponibilità di aggiornamenti firmware per i dispositivi che gestiscono che risolvono le vulnerabilità. Tuttavia, non tutti i dispositivi riceveranno gli aggiornamenti del firmware. Soprattutto i dispositivi che non sono più supportati potrebbero non riceverli.

Una ricerca per “aggiornamento firmware nome dispositivo” o “driver nome dispositivo” dovrebbe restituire il sito Web di download dei driver del produttore del dispositivo.

Gli utenti di dispositivi senza aggiornamenti firmware devono essere estremamente cauti e utilizzare protezioni per evitare l’attacco iniziale al dispositivo (che necessita di accesso amministrativo).

Ulteriori informazioni sulla vulnerabilità si trovano sul sito Binarly e sul database CERT .