Una conversazione con Craig Federighi, vicepresidente senior dell’ingegneria del software di Apple: La migliore sicurezza è come un airbag

Al fine di migliorare la qualità del servizio, questa chiamata verrà registrata.

Chiunque abbia chiamato il servizio clienti aziendale deve avere familiarità con questa frase. Ma "Se non sei d'accordo con la registrazione, premi 1." Lo sentirai solo dal telefono del servizio clienti di Apple.

Tra le tante novità di iOS 17, l'aggiornamento della privacy sembra essere quella meno appariscente, ma all'interno di Apple è considerato un credo incrollabile.

Dopo l’evento di quest’autunno, ho avuto una breve conversazione con Craig Federighi, vicepresidente senior dell’ingegneria del software di Apple. Sebbene la conversazione fosse incentrata su privacy e sicurezza, la gamma di prodotti coinvolti era inaspettata.

Craig si concentra sullo sviluppo dell'ingegneria del software, ma ritiene che la sicurezza non riguardi solo il livello del software.

Solo risolvendo i problemi in modo integrato a tutti i livelli, dal chip al software, puoi creare i prodotti più sicuri sul mercato.

Apple ha creato un team dedicato alla privacy e alla sicurezza e Craig ha affermato che il team progetterà la privacy e la sicurezza fin dall'inizio, anziché aspettare che tutto sia pronto e aggiungerle alla fine. Perché molti dei punti chiave dei problemi di privacy non possono essere risolti solo dagli ingegneri hardware e software.

Ad esempio, il primo TouchID ha creato il primo livello di protezione per l’iPhone tramite il riconoscimento delle impronte digitali. Tutte le informazioni relative al riconoscimento delle impronte digitali, infatti, vengono memorizzate solo in un sottosistema sul chip SoC.

Questo metodo, chiamato da Craig "compartimento di sicurezza", separa diversi sottosistemi di sicurezza mediante componentizzazione e li isola separatamente in hardware e software. Anche se un aggressore riesce a sfondare uno dei livelli, non può accedere agli altri livelli.

È come una banca con livelli di protezione: devi prima prendere l'ascensore fino al 100° piano sotterraneo e passare attraverso diversi livelli di isolamento prima di poter entrare nel caveau.

A differenza di altri giganti che costruiscono data center, Apple preferisce implementare la propria tecnologia a livello locale e dare priorità alla potenza di calcolo dei chip locali.

▲ Apple ottiene la previsione dell'input attraverso l'ottimizzazione del modello Transformer lato dispositivo

Efficienza e costi sono ovviamente da un lato, ma la sicurezza è una considerazione più importante.

Ad esempio, il popolare ChatGPT di quest'anno ha quasi divorato le risorse informatiche del centro cloud computing di Microsoft Azure, perché centinaia di milioni di domande in tutto il mondo devono essere trasmesse e dedotte attraverso i server di rete.

Quando si tratta di sicurezza, se puoi fidarti di una sola persona, sei tu, non una società commerciale che pubblicizza la sicurezza ma lascia backdoor in lunghi accordi con gli utenti.

"Ciò che dici a Siri in realtà non è correlato al tuo ID Apple." Il team della privacy mi ha detto che l'audio non lascia mai il dispositivo. Quando l'utente attiva Siri, il sistema del dispositivo genererà un'identità casuale. Il codice identificativo è gestito separatamente e tutte le istruzioni vengono eseguite solo sul lato del dispositivo.

Allo stesso modo, questo può anche spiegare perché quando si acquista un nuovo iPhone, è sempre necessario inserire nuovamente l'impronta digitale o le informazioni facciali.

Questa tenacia ha avuto ripercussioni anche sul core business produttivo di Apple: negli ultimi due anni Neural Engine, come CPU e GPU, è stato considerato l'indicatore di prestazione più importante per i chip delle serie A e M.

Per Apple, le prestazioni del chip non sono solo quanto è alto il punteggio corrente e quanto è fluida l'esperienza, ma anche se è in grado di costruire un muro sufficientemente sicuro.

Per quanto riguarda alcune informazioni indispensabili, Apple seguirà il principio della “minimizzazione dei dati”:

Ad esempio, quando un utente cerca una posizione geografica, l'app della mappa utilizzerà un metodo di "sfocatura": dopo 24 ore, la posizione precisa cercata dall'utente verrà sfocata in un'area approssimativa.

Nei primi anni Apple introdusse anche un algoritmo chiamato “Differential Privacy” per garantire la sicurezza. Questo algoritmo confonde i dati sulla privacy personale e li mescola con milioni di altri dati. Anche la stessa Apple non può ricavare dati su individui specifici, ma i dati complessivi possono aiutare Apple a trovare i dati migliori. Emoji popolari, migliori suggerimenti di digitazione rapida.

Ad oggi, iOS è l’unico sistema che non ha mai subito un attacco malware su larga scala.

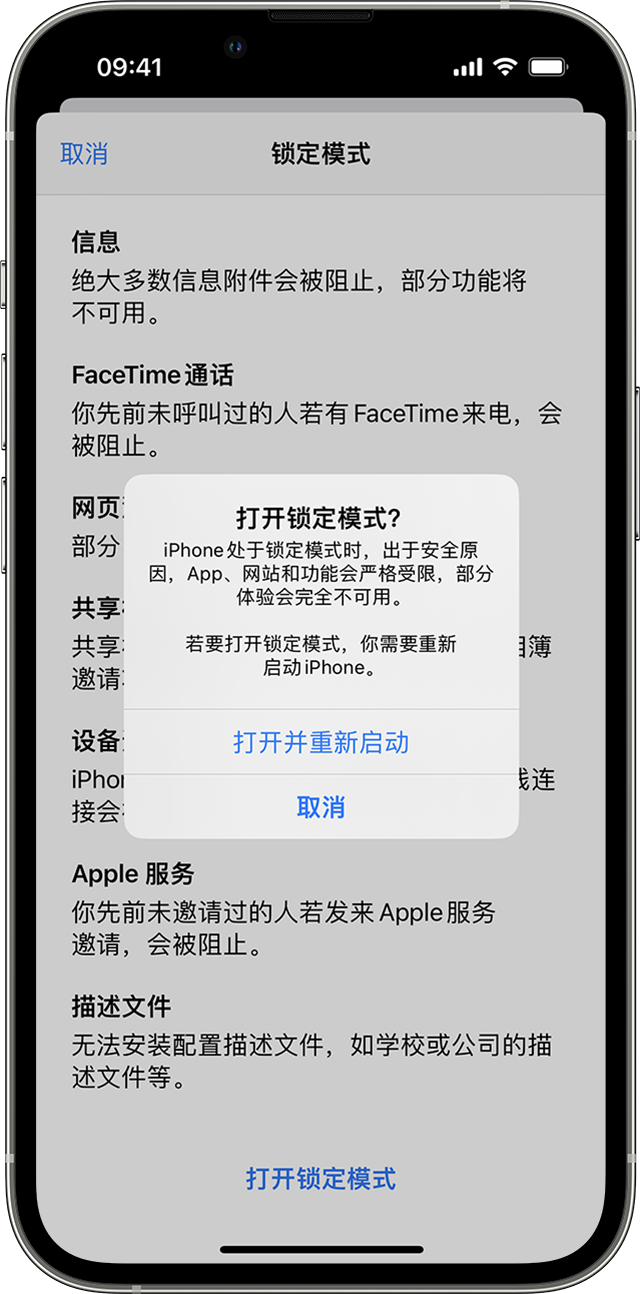

Craig ha affermato che Apple non permetterà agli utenti di rinunciare alla propria privacy per amore dell'esperienza e, al contrario, Apple non creerà ostacoli alla sicurezza. Pertanto, il team ha adottato vari metodi per rendere invisibile la protezione della sicurezza.

Proprio come gli airbag della tua auto, potresti non sapere come funzionano, potresti non sapere nemmeno che esistono, ma sono lì per proteggerti. Penso che questa sia la migliore sicurezza.

Il modello di business dei giganti di Internet di oggi si basa fondamentalmente sullo scambio di benefici: si consegnano le proprie informazioni personali in cambio di servizi personalizzati. Le informazioni private raccolte a tua insaputa non solo consentono alle società commerciali di prevedere il tuo comportamento futuro, ma ti rendono anche un bersaglio per pubblicità mirata.

Harari, autore di A Brief History of Humanity, ha descritto la perdita della privacy in questo modo:

È come i popoli indigeni dell'Africa e dell'America che inavvertitamente vendettero il loro intero paese a un paese europeo in cambio di perline di vari colori e gioielli economici.

Qualche anno fa, lo scandalo Cambridge Analytica ha rivelato al mondo le conseguenze dell’ignorare la “privacy”: qualsiasi azienda con centinaia di milioni di utenti può avere abbastanza potere da influenzare il mondo se si abusa dei suoi dati.

L’informatico Jaron Lanier attribuisce il lato negativo della tecnologia e degli algoritmi ai modelli di business liberi.

Man mano che i computer diventano più intelligenti e gli algoritmi diventano più precisi, e tutto funziona per farti vedere più annunci, tutto sembra andare in tilt. Non li chiamo più social network, ora li chiamo imperi della modificazione comportamentale. .

In quanto gigante della tecnologia, l’unicità di Apple sta nel fatto che è un’azienda che fa affidamento sulle vendite di hardware e il suo dio è il pubblico in generale, non gli inserzionisti.

Ma garantire una buona sicurezza non si basa su slogan e affermazioni: riguarda l’arte di combinare software e hardware, il controllo dei componenti principali e dei sistemi operativi e, ancora di più, la comprensione della natura umana dietro la tecnologia.

# Benvenuti a seguire l'account pubblico WeChat ufficiale di aifaner: aifaner (ID WeChat: ifanr). Contenuti più interessanti ti verranno forniti il prima possibile.

Ai Faner | Link originale · Visualizza commenti · Sina Weibo