Cos’è un attacco man-in-the-middle?

Un attacco man-in-the-middle è difficile da identificare e da cui difendersi. Gli attacchi MITM dipendono dal controllo delle linee di comunicazione tra persone, computer o server. Gli attacchi man-in-the-middle non richiedono sempre un computer infetto, il che significa che ci sono più vie di attacco.

Allora, cos’è un attacco man-in-the-middle e come puoi evitare di cadere preda di uno?

Cos’è un attacco man-in-the-middle?

Gli attacchi Man-in-the-middle (MITM) esistevano prima dei computer. Questo tipo di attacco prevede che un utente malintenzionato si inserisca tra due parti che comunicano tra loro. Gli attacchi man-in-the-middle sono essenzialmente attacchi di intercettazione.

Per capire meglio come funziona un attacco man-in-the-middle, considera i seguenti due esempi.

Attacco Man-in-the-Middle offline

Un attacco MITM offline sembra semplice ma è ancora utilizzato in tutto il mondo.

Ad esempio, qualcuno intercetta il tuo messaggio, lo legge, lo riconfeziona e poi lo invia a te o al destinatario originale. Quindi, lo stesso accade al contrario quando la persona ti risponde, con l’uomo in mezzo che intercetta e legge la tua posta in ogni direzione.

Se eseguito correttamente, non saprai che è in corso un attacco MITM poiché l’intercettazione e il furto di dati sono invisibili per te.

Assumere un canale di comunicazione tra due partecipanti è al centro di un attacco man-in-the-middle.

Apre anche altre vie di inganno per l’attaccante. Se l’aggressore controlla i mezzi di comunicazione, potrebbe modificare i messaggi in transito. Nel nostro esempio, qualcuno sta intercettando e leggendo la posta. La stessa persona potrebbe modificare il contenuto del tuo messaggio per chiedere qualcosa di specifico o fare una richiesta come parte del loro attacco.

Poiché il MITM controlla la tua comunicazione, può quindi rimuovere qualsiasi riferimento successivo alla domanda o alla richiesta, lasciandoti nessuno più saggio.

Attacco Man-in-the-Middle online

Un attacco man-in-the-middle online funziona allo stesso modo, anche se con computer o altro hardware digitale al posto della vecchia posta ordinaria.

Una variante di attacco MITM ruota attorno alla tua connessione al Wi-Fi pubblico gratuito in un bar. Una volta connesso, provi a connetterti al sito web della tua banca.

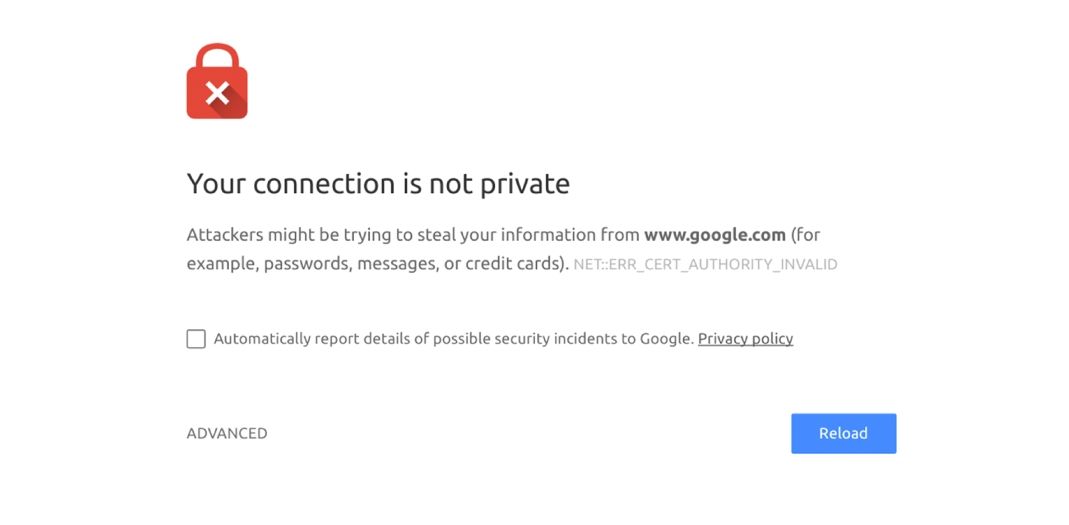

Per il bene del nostro esempio, si verifica quindi un errore di certificato che informa che il sito Web della banca non dispone del certificato di crittografia appropriato. Questo ti avvisa del fatto che qualcosa non va nella configurazione del sito web della banca e che è in corso un attacco MITM.

Tuttavia, molte persone fanno semplicemente clic su questo messaggio di errore e accedono al sito Web bancario a prescindere. Accedi al portale bancario, invii denaro, paghi alcune bollette e tutto sembra a posto.

In realtà, un utente malintenzionato potrebbe aver impostato un server e un sito Web falsi che imitano la tua banca. Quando ti connetti al server della banca falsa, recupera la pagina web della banca, la modifica un po ‘e te la presenta. Inserisci i tuoi dati di accesso normalmente e questi dettagli vengono inviati al server man-in-the-middle.

Il server MITM ti accede ancora alla banca e presenta la pagina normalmente. Ma il server man-in-the-middle dell’aggressore ha catturato le tue credenziali di accesso, pronte per essere sfruttate.

In questo scenario, il messaggio di avviso anticipato era l’errore del certificato di crittografia che avvisava che la configurazione del sito Web non è corretta. Il server man-in-the-middle non ha lo stesso certificato di sicurezza della tua banca, sebbene possa avere un certificato di sicurezza da qualche altra parte.

Tipi di attacchi man-in-the-middle

Esistono diversi tipi di attacco MITM:

- Spoofing Wi-Fi: un malintenzionato può creare un falso punto di accesso Wi-Fi con lo stesso nome di un’opzione Wi-Fi gratuita locale. Ad esempio, in un bar, l’autore dell’attacco potrebbe imitare il nome Wi-Fi o creare un’opzione falsa denominata “Wi-Fi ospite” o simile. Una volta connesso al punto di accesso non autorizzato, l’aggressore può monitorare la tua attività online.

- Spoofing HTTPS : l’ autore dell’attacco inganna il tuo browser facendogli credere che stai utilizzando un sito Web affidabile, reindirizzando invece il tuo traffico a un sito Web non sicuro. Quando inserisci le tue credenziali, l’aggressore le ruba.

- Hijack SSL : quando si tenta di connettersi a un sito HTTP non sicuro, il browser può reindirizzarvi all’opzione HTTPS sicura. Tuttavia, gli aggressori possono dirottare la procedura di reindirizzamento, inserendo un collegamento al loro server nel mezzo, rubando i tuoi dati e le credenziali che inserisci.

- Spoofing DNS : il Domain Name System ti aiuta a navigare in Internet, trasformando gli URL nella barra degli indirizzi da testo leggibile dall’uomo in indirizzi IP leggibili dal computer. Uno spoofing DNS, quindi, costringe il tuo browser a visitare un indirizzo specifico sotto il controllo di un aggressore.

- Hijacking della posta elettronica : se un utente malintenzionato ottiene l’accesso alla casella di posta, o anche a un server di posta elettronica, di un istituto di fiducia (come una banca), potrebbe intercettare le e-mail dei clienti contenenti informazioni sensibili o persino iniziare a inviare e-mail come l’istituzione stessa.

Questi non sono gli unici attacchi MITM. Esistono numerose varianti che combinano diversi aspetti di questi attacchi.

HTTPS ferma gli attacchi man-in-the-middle?

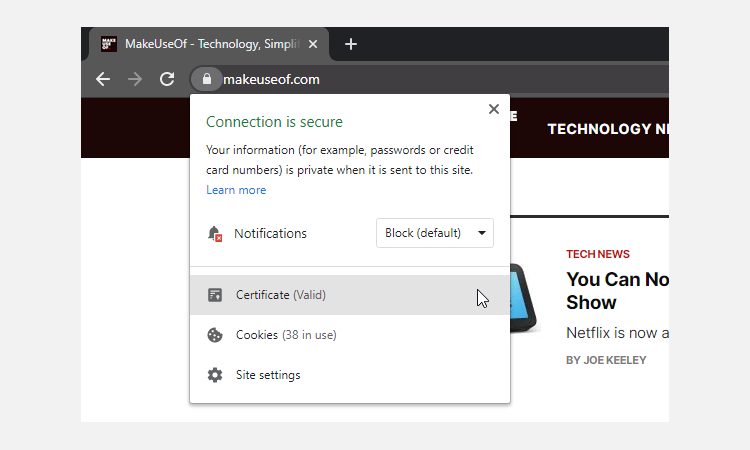

Lo scenario precedente si svolge su un sito web bancario che utilizza HTTPS, la versione sicura di HTTP. Come tale, l’utente incontra una schermata che avvisa che il certificato di crittografia non è corretto. Quasi tutti i siti Web ora utilizzano HTTPS, che puoi vedere rappresentato come un’icona a lucchetto nella barra degli indirizzi, accanto all’URL.

Per molto tempo, solo i siti che servono informazioni sensibili sono stati consigliati di utilizzare HTTPS. La norma è ora cambiata, soprattutto da quando Google ha annunciato che avrebbe utilizzato HTTPS come segnale di ranking SEO. Nel 2014, quando il passaggio è stato annunciato per la prima volta, tra l’1-2% del primo milione di siti a livello globale utilizzava HTTPS. Nel 2018, quel numero era aumentato vertiginosamente, con oltre il 50% del primo milione di utenti che implementava HTTPS.

Utilizzando una connessione HTTP standard su un sito Web non crittografato, non riceverai l’avviso dal nostro esempio. L’attacco man-in-the-middle sarebbe avvenuto senza alcun preavviso.

Quindi, HTTPS protegge dagli attacchi MITM?

MITM e SSLStrip

Sì, HTTPS protegge dagli attacchi man-in-the-middle . Ma ci sono modi in cui gli aggressori possono sconfiggere HTTPS, rimuovendo la sicurezza aggiuntiva offerta alla tua connessione tramite crittografia.

SSLStrip è un attacco man-in-the-middle che forza il browser a rimanere in modalità HTTP piuttosto che iniziare a utilizzare HTTPS dove disponibile. Piuttosto che usare HTTPS, SSLStrip “spoglia” la sicurezza, lasciandoti con un semplice vecchio HTTP.

Potresti anche non accorgerti che qualcosa non va. Prima che Google Chrome e altri browser implementassero la grande croce rossa nella barra degli indirizzi per informarti che stai utilizzando una connessione non sicura, SSLStrip ha causato molte vittime. L’introduzione del gigantesco lucchetto HTTPS rende sicuramente più facile individuare se stai utilizzando HTTPS o meno.

Un altro aggiornamento della sicurezza ha anche intaccato l’efficacia di SSLStrip: HTTP Strict Transport Security.

HTTP Strict Transport Security (HSTS) è stato sviluppato per proteggere dagli attacchi man-in-the-middle, in particolare gli attacchi di downgrade del protocollo come SSLStrip. HSTS è una funzione speciale che consente a un server Web di forzare tutti gli utenti a interagire con esso solo utilizzando HTTPS.

Questo non vuol dire che funzioni tutto il tempo, poiché HSTS si configura solo con l’utente dopo la prima visita. In quanto tale, esiste una finestra molto piccola in cui un utente malintenzionato potrebbe teoricamente utilizzare un attacco MITM come SSLStrip prima che HSTS sia in atto.

Non è tutto. La leggera scomparsa di SSLStrip ha lasciato il posto ad altri strumenti moderni che combinano molti tipi di attacco MITM in un unico pacchetto.

Malware MITM

Gli utenti devono anche fare i conti con varianti di malware che utilizzano attacchi MITM o vengono forniti con moduli man-in-the-middle. Ad esempio, alcuni tipi di malware che prendono di mira gli utenti Android, come SpyEye e ZeuS, consentono a un utente malintenzionato di intercettare le comunicazioni dello smartphone in entrata e in uscita.

Una volta installato su un dispositivo Android, un utente malintenzionato può utilizzare il malware per intercettare ogni tipo di comunicazione. Di particolare interesse sono i codici di autenticazione a due fattori. Un utente malintenzionato può richiedere il codice di autenticazione a due fattori su un sito Web protetto, quindi intercettarlo prima che l’utente possa reagire o persino capire cosa sta succedendo.

Come ci si potrebbe aspettare, neanche i desktop sono privi di minacce. Esistono numerosi tipi di malware e kit di exploit progettati per attacchi man-in-the-middle. E questo senza menzionare quella volta Lenovo ha installato il malware abilitato per SSLStrip sui propri laptop prima della spedizione.

Come proteggersi da un attacco man-in-the-middle?

Un attacco man-in-the-middle è difficile da difendere. Un utente malintenzionato ha così tante opzioni, il che significa che la protezione da un attacco MITM è multiforme.

- Usa HTTPS: assicurati che ogni sito web che visiti utilizzi HTTPS. Abbiamo parlato di SSLStrip e malware MITM, ma garantire che HTTPS sia attivo è ancora una delle migliori opzioni di difesa. Per un ulteriore livello di protezione, prendi in considerazione il download e l’installazione dell’estensione del browser HTTPS Everywhere di Electronic Frontier Foundation, una delle migliori estensioni per la privacy per Google Chrome .

- Non ignorare gli avvisi: se il tuo browser ti informa che c’è qualcosa di sbagliato nel sito web che stai visitando, fidati . Un avviso di certificato di sicurezza potrebbe fare la differenza tra il dono delle tue credenziali a un utente malintenzionato e la sicurezza.

- Non utilizzare il Wi-Fi pubblico: se puoi farne a meno, non utilizzare il Wi-Fi pubblico. A volte, l’uso del Wi-Fi pubblico non può essere evitato. Se è necessario utilizzare una connessione Wi-Fi pubblica, è necessario scaricare e installare una VPN per aggiungere un po ‘di sicurezza alla connessione. Inoltre, tieni d’occhio gli avvisi di sicurezza del browser durante l’utilizzo di una connessione Wi-Fi pubblica. Se il numero di avvisi del browser aumenta improvvisamente, potrebbe indicare un attacco o una vulnerabilità MITM.

- Esegui e aggiorna il software antivirus: assicurati che il tuo software antivirus sia aggiornato. Inoltre, considera uno strumento di sicurezza aggiuntivo, come Malwarebytes. Prima di chiedere, sì, Malwarebytes Premium vale i soldi .

Attacchi man-in-the-middle a seconda della compromissione delle comunicazioni. Se sai cosa aspettarti e sai cosa cercare, hai molte più possibilità di evitare gli attacchi MITM. A loro volta, i tuoi dati rimarranno al sicuro e saldamente a portata di mano.

Credito immagine: Andy Rennie su Flickr