Cosa significano gli indicatori di compromesso? I migliori strumenti per aiutarli a monitorarli

Nel mondo dell’analisi forense dei dati, comprendere i meccanismi alla base di un attacco informatico non è altro che risolvere un mistero criminale. Gli indicatori di compromesso (IoC) sono quegli indizi, elementi di prova che possono aiutare a scoprire le complesse violazioni dei dati odierne.

Gli IoC sono la più grande risorsa per gli esperti di sicurezza informatica quando cercano di risolvere e demistificare attacchi di rete, attività dannose o violazioni di malware. Effettuando una ricerca negli IoC, è possibile identificare tempestivamente le violazioni dei dati per mitigare gli attacchi.

Perché è importante monitorare gli indicatori di compromesso?

Gli IoC svolgono un ruolo fondamentale nell’analisi della sicurezza informatica. Non solo rivelano e confermano che si è verificato un attacco alla sicurezza, ma rivelano anche gli strumenti utilizzati per eseguire l’attacco.

Sono anche utili per determinare l’entità del danno causato da una compromissione e aiutano a stabilire parametri di riferimento per prevenire futuri compromessi.

Gli IoC vengono generalmente raccolti attraverso normali soluzioni di sicurezza come software anti-malware e anti-virus, ma alcuni strumenti basati sull’intelligenza artificiale possono essere utilizzati anche per raccogliere questi indicatori durante gli sforzi di risposta agli incidenti.

Esempi di indicatori di compromesso

Rilevando attività e schemi irregolari, gli IoC possono aiutare a valutare se un attacco sta per verificarsi, se è già avvenuto e i fattori alla base dell’attacco.

Ecco alcuni esempi di IOC su cui ogni individuo e organizzazione dovrebbe tenere d’occhio:

Schemi dispari di traffico in entrata e in uscita

L’obiettivo finale della maggior parte degli attacchi informatici è acquisire dati sensibili e trasferirli in una posizione diversa. Pertanto, è fondamentale monitorare i modelli di traffico insoliti, in particolare quelli in uscita dalla rete.

Allo stesso tempo, dovrebbero essere osservati anche i cambiamenti nel traffico in entrata in quanto sono buoni indicatori di un attacco in corso. L’approccio più efficace consiste nel monitorare costantemente il traffico in entrata e in uscita per rilevare eventuali anomalie.

Discrepanze geografiche

Se gestisci un’attività o lavori per un’azienda limitata a una determinata posizione geografica ma improvvisamente vedi schemi di accesso provenienti da posizioni sconosciute, consideralo una bandiera rossa.

Gli indirizzi IP sono ottimi esempi di IoC in quanto forniscono utili elementi di prova per tracciare le origini geografiche di un attacco.

Attività utente con privilegi elevati

Gli account privilegiati hanno il livello di accesso più elevato a causa della natura dei loro ruoli. Agli autori delle minacce piace sempre cercare questi account per ottenere un accesso stabile all’interno di un sistema. Pertanto, qualsiasi cambiamento insolito nel modello di utilizzo degli account utente con privilegi elevati deve essere monitorato con le pinze.

Se un utente privilegiato utilizza il proprio account da una posizione e un orario anomali, è sicuramente un indicatore di compromissione. È sempre una buona pratica di sicurezza utilizzare il Principio del minimo privilegio durante la configurazione degli account.

Un aumento delle letture del database

I database sono sempre un obiettivo primario per gli autori delle minacce poiché la maggior parte dei dati personali e organizzativi viene archiviata in un formato di database.

Se vedi un aumento del volume di lettura del database, tienilo d’occhio perché potrebbe trattarsi di un utente malintenzionato che tenta di invadere la tua rete.

Tentativi di autenticazione elevati

Un numero elevato di tentativi di autenticazione, in particolare quelli falliti, dovrebbe sempre sollevare un sopracciglio. Se vedi un gran numero di tentativi di accesso da un account esistente o tentativi falliti da un account che non esiste, è molto probabile che si tratti di un compromesso in arrivo.

Modifiche insolite alla configurazione

Se sospetti un numero elevato di modifiche alla configurazione su file, server o dispositivi, è probabile che qualcuno stia tentando di infiltrarsi nella tua rete.

Le modifiche alla configurazione non solo forniscono una seconda backdoor agli attori delle minacce nella rete, ma espongono anche il sistema ad attacchi di malware.

Segni di attacchi DDoS

Un attacco Distributed Denial of Service o DDoS viene eseguito principalmente per interrompere il normale flusso di traffico di una rete bombardandola con un flusso di traffico Internet.

Pertanto, non c’è da meravigliarsi che frequenti attacchi DDoS vengano eseguiti dalle botnet per distrarre da attacchi secondari e dovrebbero essere considerati come un IoC.

Modelli di traffico web con comportamenti disumani

Qualsiasi traffico web che non sembri normale comportamento umano dovrebbe sempre essere monitorato e indagato.

Strumenti per monitorare gli indicatori di compromesso

La scoperta e il monitoraggio degli IoC possono essere ottenuti tramite la caccia alle minacce. Gli aggregatori di log possono essere utilizzati per monitorare le discrepanze nei tuoi log e, una volta che segnalano un’anomalia, dovresti trattarli come un IoC.

Dopo aver analizzato un IoC, dovrebbe sempre essere aggiunto a una blocklist per prevenire future infezioni da fattori come indirizzi IP, hash di sicurezza o nomi di dominio.

I cinque strumenti seguenti possono aiutare a identificare e monitorare gli IoC. Tieni presente che la maggior parte di questi strumenti viene fornita con versioni della community e abbonamenti a pagamento.

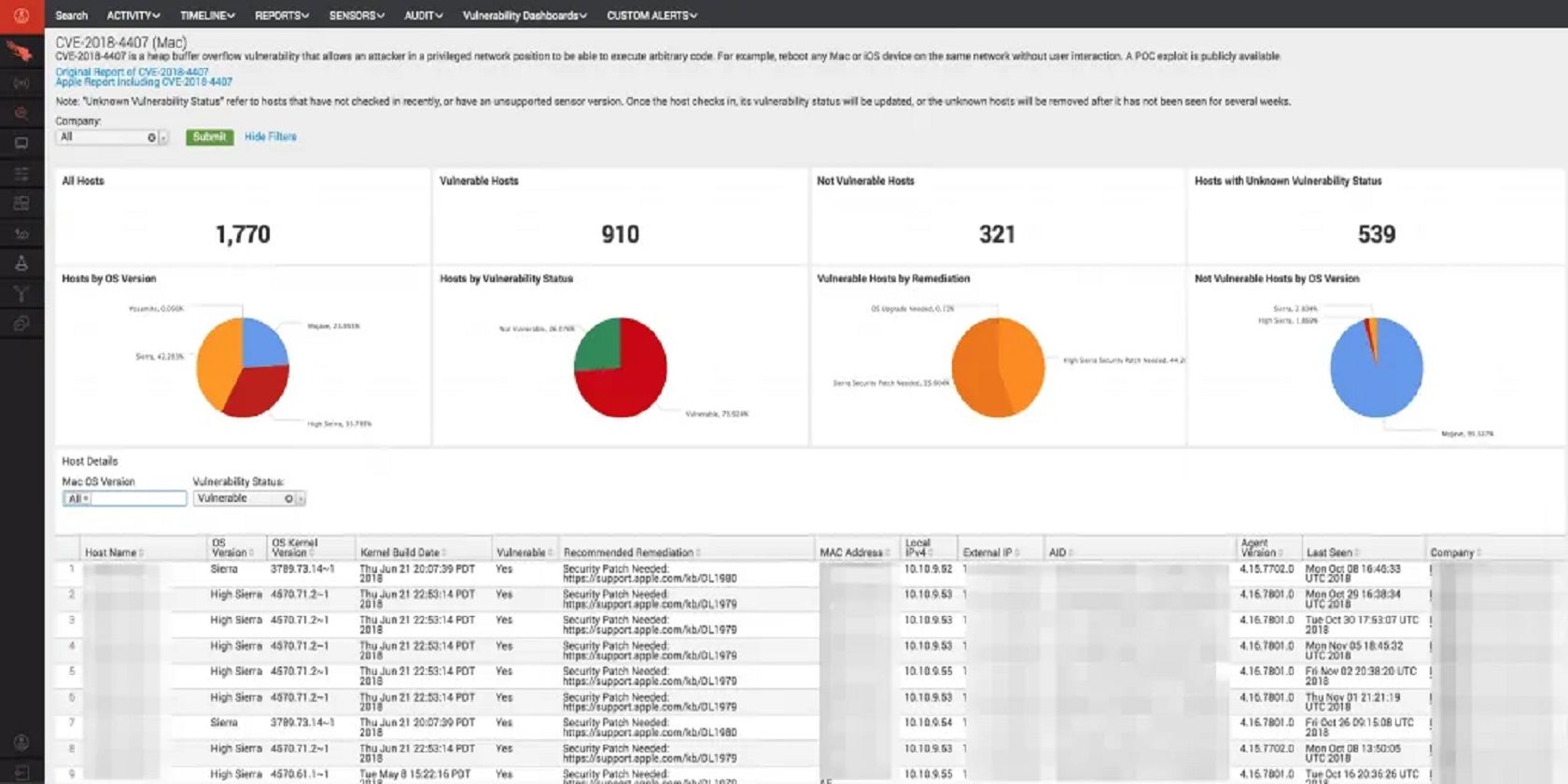

CrowdStrike è una società che previene le violazioni della sicurezza fornendo le migliori opzioni di sicurezza degli endpoint basate su cloud.

Offre una piattaforma Falcon Query API con una funzione di importazione che ti consente di recuperare, caricare, aggiornare, cercare ed eliminare indicatori di compromissione (IOC) personalizzati che desideri che CrowdStrike guardi.

2. Sumo Logic

Sumo Logic è un’organizzazione di analisi dei dati basata su cloud che si concentra sulle operazioni di sicurezza. L’azienda offre servizi di gestione dei registri che utilizzano big data generati da macchine per fornire analisi in tempo reale.

Utilizzando la piattaforma Sumo Logic, aziende e privati possono applicare configurazioni di sicurezza per ambienti multi-cloud e ibridi e rispondere rapidamente alle minacce rilevando gli IoC.

I bot sono utili per automatizzare determinate attività, ma possono essere utilizzati anche per furti di account, minacce alla sicurezza e attacchi DDoS.

Akamai Technologies, Inc. è una rete globale di distribuzione dei contenuti, che offre anche uno strumento noto come Bot Manager che fornisce un rilevamento avanzato dei bot per trovare e prevenire gli attacchi bot più sofisticati.

Fornendo una visibilità granulare sul traffico dei bot che entra nella tua rete, Bot Manager ti aiuta a capire e monitorare meglio chi entra o esce dalla tua rete.

4. Proofpoint

Proofpoint è una società di sicurezza aziendale che fornisce protezione dagli attacchi mirati insieme a un solido sistema di risposta alle minacce.

Il loro sistema creativo di risposta alle minacce fornisce la verifica automatica dell’IoC raccogliendo analisi forensi degli endpoint da sistemi mirati, facilitando il rilevamento e la correzione dei compromessi.

Proteggi i dati analizzando il panorama delle minacce

La maggior parte delle violazioni della sicurezza e dei furti di dati lasciano tracce di breadcrumb e spetta a noi giocare ai detective della sicurezza e raccogliere gli indizi.

Fortunatamente, analizzando da vicino il nostro panorama delle minacce, possiamo monitorare e compilare un elenco di indicatori di compromissione per prevenire tutti i tipi di minacce informatiche attuali e future.