Controllare la tua acqua potabile, ma anche controllare il tuo orgasmo? Al giorno d’oggi gli hacker sono più che rubare account QQ

All’una di notte, un autore di Ai Faner ha improvvisamente aggiornato due articoli in inglese. Il contenuto non è l’area a cui di solito prestiamo attenzione e l’articolo non è scritto dal mio collega.

Ma niente panico, non abbiamo annunciato la costruzione dell’auto, né abbiamo aperto una linea di rapporti tutta in inglese, ma l’account di un autore è stato violato. È proprio come se il tuo account QQ fosse stato rubato per frodare i soldi della tua famiglia e dei tuoi compagni di classe, il tuo account di pagamento fosse stato rubato e fossero stati raccolti centinaia di migliaia di prestiti, e il tuo numero di telefono fosse stato rubato e il tuo numero di telefono fosse registrato su più siti web di gioco d’azzardo. anche l’account è stato rubato.

Quando questo tipo di furto o di essere tenuto in ostaggio si verifica in un individuo, è probabile che causi gravi danni all’individuo. Ma quando questo tipo di furto si verifica su alcuni grandi ragazzi e cose pubbliche, l’impatto può essere oltre ogni immaginazione.

Gli hacker possono fare quasi tutto tranne sapere di non aprire un account Bitcoin

È ora possibile controllare gli oggetti connessi a Internet. Dopo la commercializzazione di successo di alcuni prodotti intelligenti, un prodotto viene dirottato e violato, il che può interessare un gruppo di persone.

I giocattoli sessuali sono l’esistenza più accattivante in questo caso di cracking e controllo a distanza. Sei mesi fa, la notizia che la cintura di castità maschile è stata controllata e poi riscattata dagli hacker per 0,02 Bitcoin (circa 7.500 RMB) è ancora fresca nella memoria.

In questo caso, un motivo importante per l’estorsione fallita dell’hacker è che il dispositivo della cintura di castità della persona estorta non era bloccato in quel momento.La minaccia è inutile per l’estorsore e può essere condivisa con gli amici come aneddoto. Ma se qualcuno è davvero controllato a causa della scappatoia della cintura di castità, allora può solo scegliere di pagare, dopotutto, scegliere lo smantellamento violento rischia di ferirsi.

Ci sono molti giocattoli sessuali simili menzionati nelle notizie.

Una cintura di castità indossabile progettata da un’azienda del Guangdong, in Cina, ha un prezzo di 190 dollari (circa 1.250 RMB) per gli uomini e la maggior parte delle persone che possono permettersela può pagare il riscatto. L’intenzione originale di questa cintura di castità è quella di fornire il controllo remoto per il telefono cellulare del partner di chi lo indossa, quindi non esiste un dispositivo di sblocco manuale.

Ovviamente, dopo essere stati compromessi dagli hacker, sia l’utente che il partner perdono il controllo della cintura di castità.

▲ L’intelligenza è uno dei punti promozionali del prodotto

Anche il bastoncino da massaggio telecomandato ” Panty buster ” dell’azienda tedesca Amor Gummiwaren può essere facilmente hackerato, anche se non è un hacker. Questo prodotto consente la connessione Bluetooth non autenticata. Le persone che hanno una piccola conoscenza dei prodotti intelligenti possono dirottare il dispositivo in questo modo.

Inoltre, la società canadese Standard Innovation è stata citata in giudizio dagli utenti per aver fatto trapelare le informazioni personali di molti utenti nell’app di giocattoli sessuali. Dobbiamo anche sentire che i prodotti sessuali sono davvero un’area colpita che è facile da dirottare e ricattato. Estorsione, la maggior parte delle persone sceglierà di ingoiare il frutto amaro in silenzio.

▲ Il buster slip può anche essere controllato a distanza Immagine da: Houston Chronicle

La scoperta di vulnerabilità nei prodotti commerciali non è nuova, ma in molti casi anche le strutture pubbliche possono essere attaccate. Nel marzo 2019, un giovane dimesso di 22 anni ha usato il telecomando per chiudere il sistema pubblico di acqua pulita in una contea del Kansas, e quindi ha dovuto affrontare 20 anni di carcere.

Questa è la lacuna lasciata dallo stesso Consiglio Comunale. Per consentire ai dipendenti di monitorare il sistema idrico in qualsiasi momento, installavano essi stessi software di accesso remoto e non avevano l’autorità di chiudere i dipendenti dimessi, con il risultato che i dipendenti dimessi potevano “accedere da remoto” per far funzionare il sistema.

Lo stesso è accaduto nell’impianto di trattamento delle acque della Florida: quando è stato installato un nuovo software di controllo remoto, non è stata modificata la password né eliminato il software di controllo remoto originale, cosa che ha causato l’invasione del sistema.

Fortunatamente, sebbene il sistema idrico pubblico sia stato violato nei due casi precedenti, il consumo idrico residenziale non è stato influenzato.

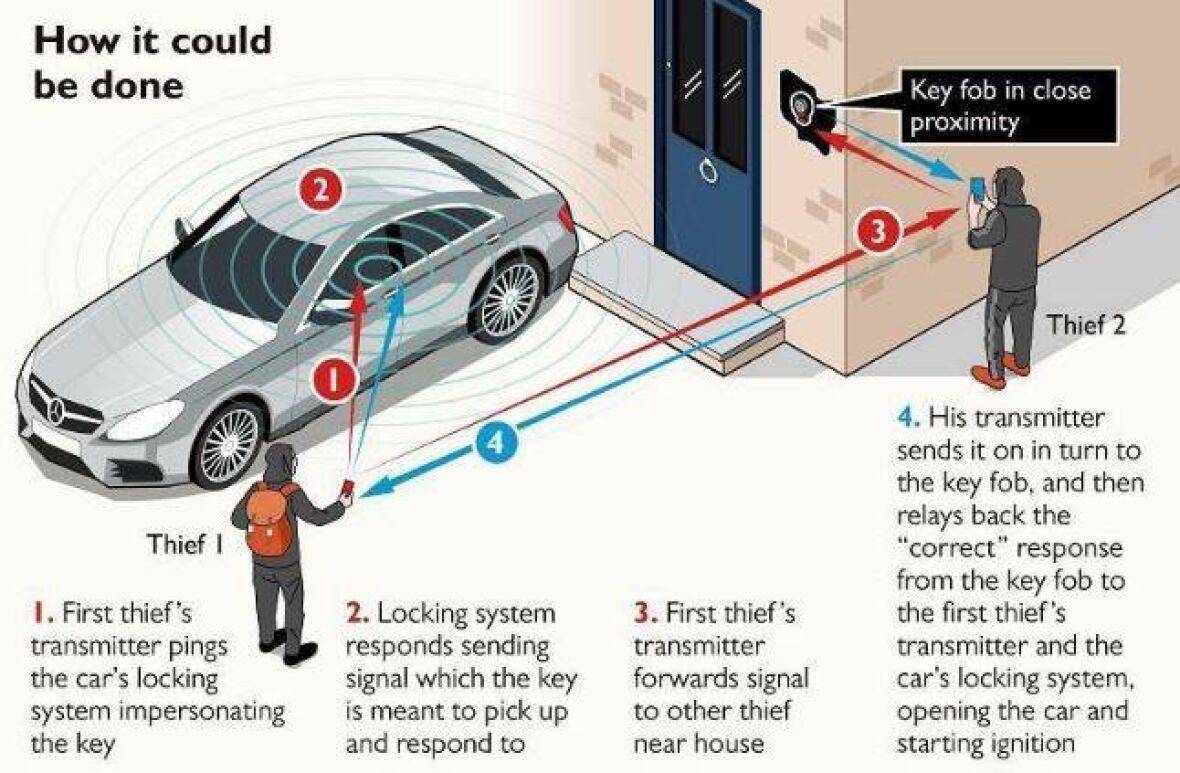

È solo che in molti crimini intelligenti, grandi quantità di perdite di proprietà non sono rare. Oggi, quando le gomme stanno lavorando duramente per diventare intelligenti, è più probabile che le auto vengano rubate: con solo alcuni strumenti professionali, un ladro di auto può rubare l’auto silenziosamente in pochi minuti.

Se gli hacker iniziano con auto intelligenti in rete, un numero elevato potrebbe persino paralizzare direttamente il sistema di trasporto pubblico. David Yanni, assistente di ricerca presso il Georgia Institute of Technology Laboratory, ha dichiarato: “Durante l’ora di punta, gli hacker possono paralizzare completamente il traffico spegnendo il 20% delle auto. Se il 20% delle auto non può guidare normalmente, una città può essere suddivisa in singoli parti. Isola isolata. ”

▲ Immagine da: Times

Quando proprietà, trasporti e affari pubblici possono essere invasi, dobbiamo anche essere attenti a ulteriori problemi con prodotti intelligenti.

“Intelligence” può anche provocare incidenti, violenza domestica e attacchi terroristici

Intelligenti, con la benedizione della tecnologia, i prodotti di fascia consumer che utilizzi hanno sempre più attributi che soddisfano le tue esigenze. Ti permette di controllare a distanza, quando torni a casa, il condizionatore è acceso e la temperatura della stanza è gradevole; può liberare le mani, controllare l’attrezzatura di casa attraverso la voce, ordinare e vietare; può completare l’azienda per te e aiutarti ad affrontare le cose attraverso l’apprendimento profondo, l’efficienza Super alta.

Questo è il lato attraente dell’intelligenza.

▲ Le tende intelligenti sanno quando aprirsi

Molte aziende di catene ecologiche mostreranno anche una buona immagine della vita futura nei loro video promozionali: tostapane che iniziano automaticamente a cuocere, tende intelligenti che si aprono in tempo e lampadari che sono un po ‘luminosi quando il sole tramonta. Ma cosa succede se queste cose non sono controllate da te? In altre parole, il controllo che pensi non sia più forte, questo è il lato poco attraente dell’intelligenza.

Se il design di un aereo si basa troppo sulla guida automatizzata, potrebbe causare un incidente aereo. Nel 2009, il volo Air France 447 si è schiantato nell’Oceano Atlantico, uccidendo tutti i 228 passeggeri. Il team investigativo finale sull’incidente aereo ha concluso che “le funzioni di controllo dell’autopilota e del fly-by-wire non funzionavano correttamente e si sono spente da sole, e il pilota non può assumere manualmente il controllo dell’aereo”.

Il New York Times ha anche pubblicato ” Quando le case intelligenti diventano” complici “della violenza domestica “.

In questo articolo, l’esistenza della casa intelligente diventa un modo per l’aggressore di controllare la vittima. Poiché l’app sullo smartphone può connettersi a questi dispositivi intelligenti, l’autore può controllare a distanza gli oggetti quotidiani in casa per monitorare la situazione a casa e intimidire la vittima.

L’intelligentizzazione renderà anche le guerre “prosaiche”. Manipolando il campo di battaglia da una lunga distanza, il senso di soggezione dei militari per la guerra sarà attenuato e quando il “grido” non sarà più aspro, seguirà l’indifferenza.

D’altra parte, l’intelligence renderà più facili gli attacchi terroristici. L’informatico Stuart Russell ha detto che il più grande vincitore della corsa agli armamenti dell’intelligenza artificiale saranno “piccoli stati canaglia e attori non statali come i terroristi” che possono ottenere tali tecnologie dal mercato nero sotterraneo. Nel prossimo futuro, piccoli droni di livello commerciale alimentati dall’intelligenza artificiale che possono essere trasformati in strumenti di attacco potrebbero danneggiare le persone più comuni.

Questo appartiene al lato spaventoso dell’intelligenza.

Se il contenuto della nostra prima parte è ancora dovuto ai pericoli nascosti causati dagli attacchi degli hacker, allora stiamo parlando dell’impatto “fuori controllo” dell’intelligence del prodotto. Dopo che il prodotto è stato industrializzato, il suo progettista perde il controllo sugli scenari applicativi del prodotto. Il modo in cui viene utilizzato, come viene trasformato e come funziona in uno stato specifico sono diventati tutti nuovi problemi.

Intelligenza inarrestabile: come controllare l’interruttore nelle tue mani

Il giornalista di tecnologia Kashmir Hill una volta ha monitorato la frequenza di comunicazione di 18 dispositivi intelligenti a casa su un router speciale e ha scoperto che questi dispositivi intelligenti non “smettevano di funzionare” per più di un’ora quando nessuno era in casa per una settimana.

Nella questione dell’intelligence non mancano mai gli esempi estremi. Se i consumatori non vogliono essere coinvolti nell’ondata dell’intelligenza, sembra che possano solo scegliere di non utilizzare alcun dispositivo intelligente, il che sta diventando sempre più difficile in un ambiente in cui la tendenza dell’intelligenza è inarrestabile. In questa circostanza, un esempio di intelligenza buona e sicura è diventato il “panda gigante”.

L’Estonia è questo prezioso panda.

Nel 2007, l’Estonia ha subito un attacco informatico da parte di hacker. Dopo lo scoppio dell’attacco, non è stato possibile inviare una grande quantità di informazioni e il finanziamento in linea è stato sospeso. L’Estonia, che faceva molto affidamento su Internet per le operazioni quotidiane, era quasi paralizzata e poteva rispondere solo con un arresto di emergenza delle comunicazioni esterne. A quel tempo, l’Estonia era un caso di riferimento di eccesso di intelligence nel paese. Dice a più persone che se fai troppo affidamento su Internet, devi affrontare le conseguenze di una possibile paralisi dell’intero sistema.

▲ L’Estonia è stata attaccata

Ma l’Estonia non ha cambiato rotta. Dopo questo attacco informatico, l’Estonia ha pubblicato la “Strategia per la sicurezza della rete della Repubblica di Estonia”, che mirava all’escalation delle carenze di rete. Lauri Ayre, l’ex segretario alla Difesa del Ministero della Difesa dell’Estonia, ha affermato che dopo l’attacco informatico, una grande quantità di investimenti a livello statale ha portato allo sviluppo di politiche e regolamenti per il governo e il settore privato e la loro rete l’infrastruttura è diventata più affidabile.

Un fallimento non ha ostacolato lo sviluppo dell’intelligence online in Estonia. L’Estonia oggi è un paese in cui, a parte il matrimonio e la proprietà immobiliare, altre questioni possono essere fondamentalmente gestite online. Sul sito web ufficiale del governo estone, puoi persino vedere l’Estonia condividere suggerimenti su come affrontare i problemi di sicurezza informatica.

“La tecnologia è in realtà molto economica e qualsiasi paese può essere digitalizzato in modo intelligente. Tuttavia, molti paesi non hanno consapevolezza politica della tecnologia e promulgano leggi per implementare la digitalizzazione”. L’ex presidente dell’Estonia Toomas Hendrik Ilves ha menzionato in una sessione di condivisione. La tecnologia non è l’organo principale della digitalizzazione del paese: il progresso della digitalizzazione richiede il progresso simultaneo delle leggi e dell’etica.

▲ Dopo essere stata attaccata nel 2007, l’Estonia non si è arresa per la sua strada

Quando la tendenza dell’intelligence è inevitabile, i prodotti intelligenti potrebbero dover aggiungere un nuovo collegamento per l’ispezione della sicurezza della rete; oltre a fornire i metodi di utilizzo più recenti, è meglio lasciare alcune opzioni di switch tradizionali per gli utenti; e nel processo intelligente di alcuni pubblici affari I responsabili delle decisioni devono anche garantire la sicurezza e l’affidabilità del sistema.

Oggi, quando la tendenza dell’intelligenza non può essere fermata, i consumatori possono probabilmente controllare gli interruttori dei loro dispositivi intelligenti solo nelle proprie mani. Ma se vuoi confermare che il controllo dell’interruttore appartiene a te, altro lavoro deve ancora fare affidamento sul progettista del prodotto e sulla legge per le apparecchiature intelligenti.

#Benvenuto a seguire l’account WeChat ufficiale di Aifaner: Aifaner (ID WeChat: ifanr), ti verranno forniti contenuti più interessanti il prima possibile.

Ai Faner | Link originale · Visualizza commenti · Sina Weibo