Gli hacker nordcoreani creano false offerte di lavoro per rubare dati importanti

Lazarus, un gruppo di hacker sponsorizzato dallo stato con sede in Corea del Nord, sta ora utilizzando software open source e creando lavori falsi per diffondere malware, afferma Microsoft.

Il noto gruppo di hacker prende di mira molti settori chiave dell’industria, come la tecnologia, l’intrattenimento multimediale e la difesa, e utilizza molti tipi diversi di software per eseguire questi attacchi.

La prossima volta che ricevi un messaggio su LinkedIn, dovresti stare attento. Microsoft avverte che il gruppo di minacce con sede in Corea del Nord ha utilizzato attivamente software open source infettato da trojan per attaccare i professionisti del settore. Microsoft ha stabilito che questi attacchi di ingegneria sociale sono iniziati a fine aprile e sono continuati almeno fino a metà settembre.

Lazarus, noto anche come ZINC, Labyrinth Chollima e Black Artemis, è un gruppo di hacker militare sponsorizzato dallo stato della Corea del Nord. Si dice che sia attivo almeno dal 2009 e da allora è stato responsabile di una serie di attacchi di grandi dimensioni, tra cui phishing, campagne ransomware e altro ancora.

Il gruppo ha creato falsi profili di reclutatore su LinkedIn e si è rivolto a candidati idonei con offerte di lavoro presso aziende legittime e esistenti. “Gli obiettivi hanno ricevuto un contatto personalizzato in base alla loro professione o background e sono stati incoraggiati a candidarsi per una posizione aperta in una delle numerose aziende legittime”, ha affermato Microsoft.

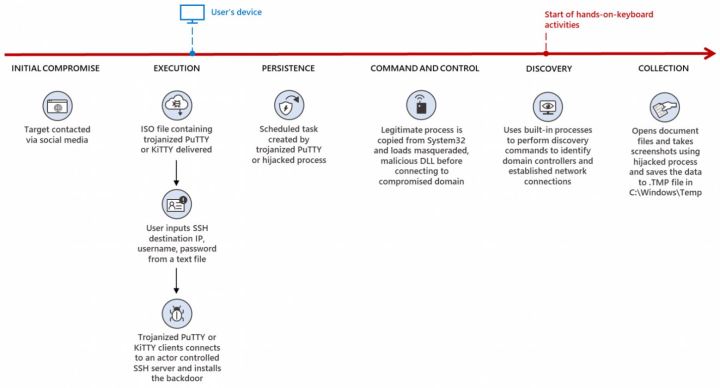

Una volta che le vittime sono state convinte a spostare la conversazione da LinkedIn a WhatsApp, che offre comunicazioni crittografate, gli hacker sono passati al passaggio successivo. Durante la conversazione WhatsApp, gli obiettivi hanno ricevuto software infetto che ha consentito a Lazarus di distribuire malware sui propri sistemi.

L’obiettivo finale degli hacker era quello di poter rubare informazioni sensibili o ottenere l’accesso a reti preziose. A parte il malware, che è stato trovato in programmi come PuTTY, KiTTY, TightVNC, muPDF/Subliminal Recording e Sumatra PDF Reader, gli attacchi sono stati ben progettati anche sul lato sociale delle cose, con i profili LinkedIn e le aziende scelte per corrispondere alla professione della vittima.

Come notato da Bleeping Computer, ZINC ha anche effettuato attacchi simili utilizzando falsi social media per distribuire malware. In precedenza, mirava principalmente ai ricercatori della sicurezza; questa volta, gli attacchi hanno una portata più ampia.

Questi attacchi sembrano il seguito dell’Operazione Dream Job. La campagna, attiva dal 2020, si è concentrata su obiettivi dei settori della difesa e aerospaziale negli Stati Uniti e li ha attirati con interessanti offerte di lavoro, il tutto con l’obiettivo di condurre il cyber-spionaggio. Lazarus è stato anche visto prendere di mira i lavoratori di criptovaluta e gli scambi di criptovalute in passato.

Come proteggersi da questi attacchi? Cerca di mantenere le tue conversazioni su LinkedIn sulla piattaforma, se possibile. Non accettare file da persone che non conosci e assicurati di utilizzare un buon software antivirus . Infine, non aver paura di contattare l’azienda e verificare che la persona che sta tentando di inviarti i file lavori effettivamente lì.