Utilizzando le scappatoie del protocollo sottostante di AirDrop, gli hacker possono controllare il tuo iPhone

Amici, avete mai incontrato una cosa del genere?

I "gentili promemoria" sulla metropolitana fanno sempre sentire le persone più "calde", quindi il mio rovescio è una "provocazione".

AirDrop non è cosa da poco se non è spento, in alcuni casi equivale sostanzialmente ad aprire il tuo iPhone direttamente agli hacker.

Rompi l'iPhone in due minuti

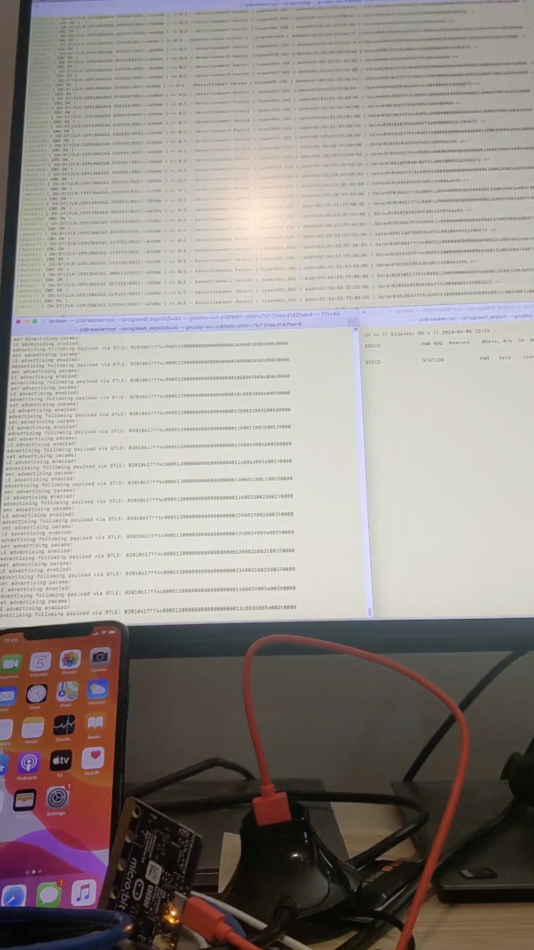

In soli due minuti, gli hacker possono utilizzare le scappatoie del protocollo AWDL (AppleWirelessDirectLink) di Apple per invadere l'iPhone.

▲ IanBeer, un ricercatore di sicurezza presso ProjectZero di Google, mostra come controllare un iPhone dall'alto

Successivamente, gli hacker possono accedere completamente al tuo iPhone, leggere e-mail e altre informazioni importanti a piacimento o scaricare foto nell'iPhone e possono persino monitorare e monitorare gli utenti attraverso il microfono e la fotocamera dell'iPhone .

Ciò che disturba è che le vulnerabilità del protocollo coinvolgono quasi tutti i prodotti dell'ecosistema Apple che hanno il protocollo AWDL. Una volta che un hacker compromette il tuo iPhone, significa che anche gli altri tuoi dispositivi Apple sono difficili da sfuggire.

Quanto sopra non è un contenuto sensazionale, ma lo ha annunciato il ricercatore di sicurezza IanBeer di Google ProjectZero.

Fortunatamente, Apple ha bloccato questa scappatoia attraverso un aggiornamento del sistema già a maggio di quest'anno e IanBeer ha anche affermato che ciò richiede che il dispositivo dell'utente si trovi all'interno di una portata WiFi.

Già nel 2016, il Citizen Lab della Munch School of Global Affairs di Toronto ha pubblicato un rapporto di ricerca dettagliato sulla scoperta delle vulnerabilità 0Day di Apple e le ha denominate vulnerabilità "Trident". Finché l'utente di iPhone fa clic sul collegamento inviato dall'hacker, il dispositivo Può essere controllato.

Rispetto all'ordinazione di una connessione di alcuni anni fa, è molto più difficile entrare nell'iPhone.

Come fanno gli hacker a rompere l'iPhone?

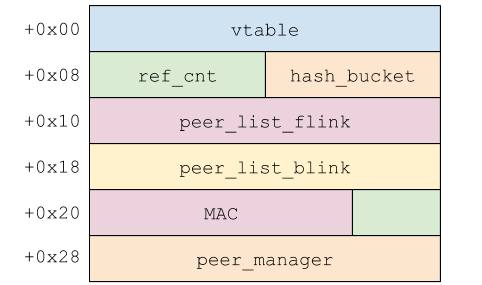

Nel 2014, Apple ha introdotto il protocollo AWDL (AppleWirelessDirectLink). Le funzioni AirPlay, AirDrop e Sidecar dei dispositivi Apple si basano tutte su questo protocollo. È il "cuore" dell'ecosistema Apple per la comunicazione tra i dispositivi.

È proprio sfruttando le scappatoie del protocollo AWDL che gli hacker possono rompere l'iPhone.

AWDL viene attivato dal Bluetooth. Quando l'utente utilizza il Bluetooth, attiverà l'interfaccia AWDL di tutti i dispositivi Apple circostanti e ruberà le informazioni dell'utente attraverso le lacune del protocollo.

▲ iPhone invaso dall'aria Immagine da: IanBeer

Molti utenti disattivano il Bluetooth dopo averlo utilizzato, ma gli hacker non possono farci niente. Possono attivare forzatamente AWDL con altri mezzi.

Poiché il chip wireless può funzionare solo su un canale alla volta, AWDL utilizzerà la tecnologia di salto di frequenza per passare al canale di lavoro dell'interfaccia en0 e al canale di lavoro dell'interfaccia awdl0 in diversi periodi di tempo. Inoltre, ogni volta che viene attivata l'interfaccia awdl0, viene utilizzato un nuovo indirizzo MAC generato in modo casuale.

IanBeer, un ricercatore di sicurezza presso Google ProjectZero, ha creato una primitiva di lettura e scrittura remota arbitraria per attivare l'interfaccia AWDL. Dopo l'attivazione, è possibile utilizzare il buffer overflow AWDL per accedere al dispositivo ed eseguire l'impianto come utente root. Pochi secondi dopo l'avvio È possibile ottenere l'accesso in lettura e scrittura alla memoria.

▲ L'iPhone è controllato, ma non c'è risposta sull'interfaccia principale Immagine da: IanBeer

Con i permessi di lettura e scrittura della memoria, i programmi di attacco possono essere impiantati nel dispositivo, il che equivale sostanzialmente a controllare il dispositivo dell'utente in background.È possibile implementare la lettura di informazioni, il trasferimento di informazioni e il download di foto.

La cosa più importante è che gli attacchi avvengano in background all'insaputa dell'utente .

Non ci sono prove che questa vulnerabilità sia stata utilizzata illegalmente dagli hacker, questa dovrebbe essere l'unica cosa di cui essere grati.

Il cuore per difendersi dai "dispositivi intelligenti" è indispensabile

Sebbene i dispositivi intelligenti forniscano praticità, comportano anche il rischio di fuga di informazioni private. Anche a causa della loro vicinanza e praticità, se le informazioni dell'utente vengono trapelate, l'impatto sarà più grave.

Ad esempio, molte persone mettono le telecamere intelligenti a casa. Di conseguenza, le vulnerabilità delle telecamere intelligenti sono state sfruttate su larga scala dagli hacker. I video privati di molti utenti sono stati diffusi e c'è persino una catena industriale grigia che paga per guardare le immagini di sorveglianza dal vivo.

Se il telefono cellulare viene violato, le conseguenze saranno solo più gravi dell'incidente della fotocamera intelligente.

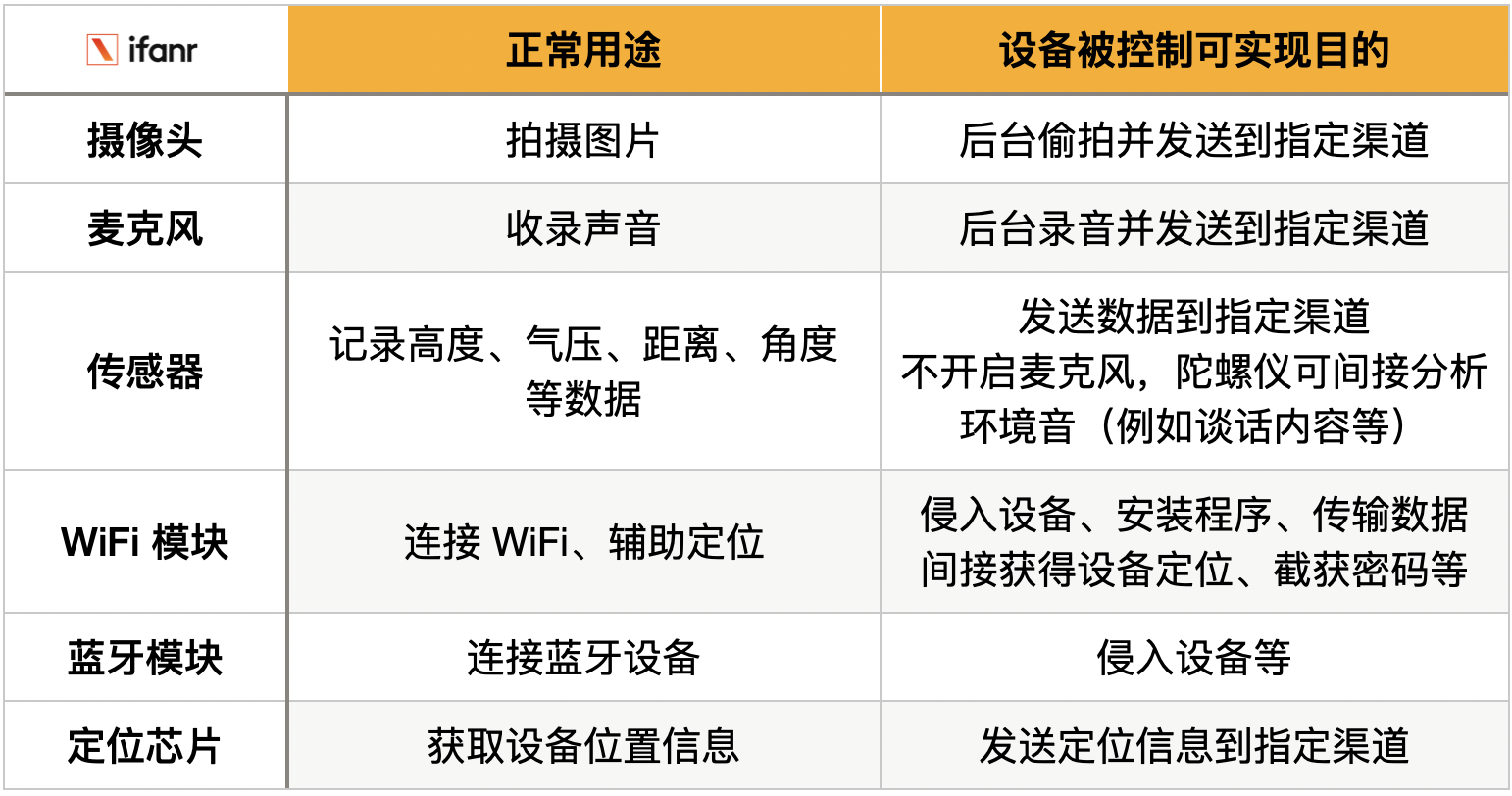

Diamo prima un'occhiata a quali parti ci sono in un telefono cellulare.

Se un telefono cellulare viene violato, in casi estremi, si può dire che potrebbe diventare un monitor portatile, ed è del tipo che si acquista e si mantiene a proprie spese …

Questo è il motivo per cui ho più volte sottolineato ai miei amici di non puntare la fotocamera del dispositivo intelligente sulla scena privata della famiglia. In teoria, qualsiasi hardware intelligente che può essere connesso a Internet presenta delle vulnerabilità. Se c'è un rischio è solo se la vulnerabilità viene scoperta e sfruttata dagli hacker. .

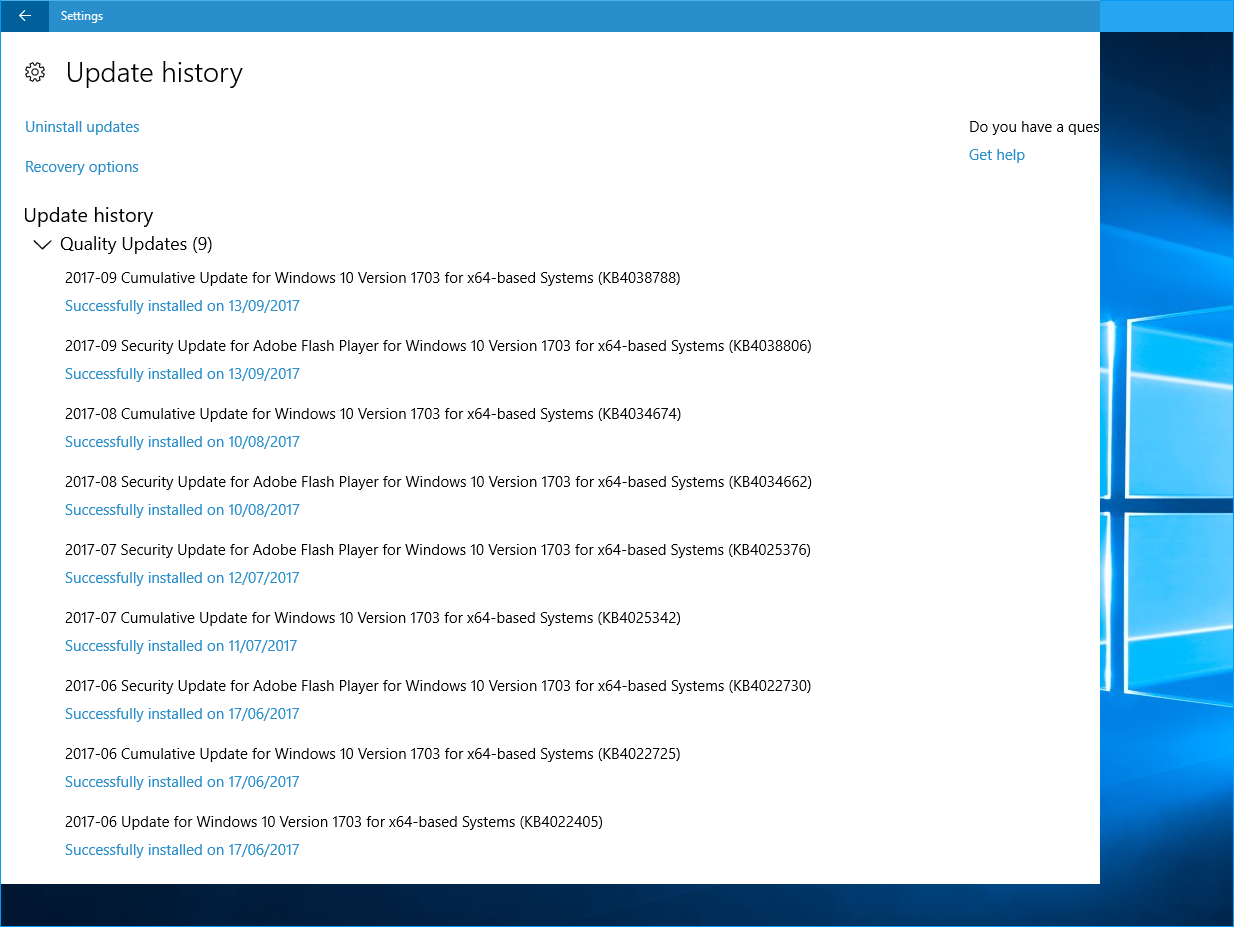

Proprio come gli aggiornamenti di sistema e gli upgrade di Microsoft per così tanti anni, vengono ancora scoperte varie vulnerabilità, vecchie vulnerabilità vengono bloccate, nuove vulnerabilità potrebbero apparire di nuovo, forse non dove si trovano le vulnerabilità, possono essere interrotte e modificate con lo sviluppo della tecnologia Diventa una scappatoia, tutto è possibile.

▲ Ulteriori aggiornamenti Immagine da: osde8info (Flickr)

Pertanto, non importa quanto sia sicuro il dispositivo hardware rivendica il sistema, dobbiamo trattarlo come un dispositivo hardware intelligente che può avere vulnerabilità e cercare di proteggerci attraverso alcune "misure fisiche".

Mantenere una buona abitudine per evitare l'intrusione del dispositivo

Non è realistico vivere completamente senza dispositivi intelligenti, ma possiamo mantenere alcune buone abitudini per ridurre al minimo il rischio che i dispositivi vengano "hackerati".

1. Aggiungere una protezione fisica all'apparecchiatura

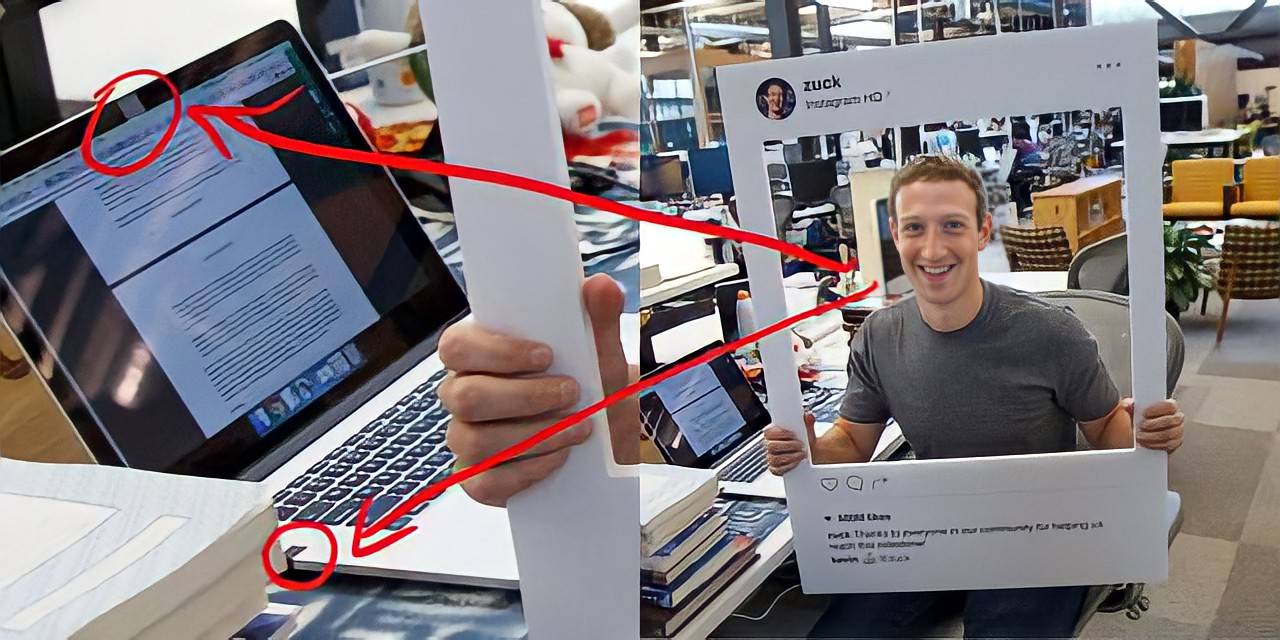

Ad esempio, laptop e altre apparecchiature, microfoni e fotocamere non vengono utilizzati frequentemente. Puoi utilizzare del nastro nero per sigillarli e aprirli quando li usi. Ci sono anche otturatori push-pull gratuiti sulla piattaforma di shopping online, che sono più convenienti e belli del nastro nero. Molti.

▲ Anche Zuckerberg ha utilizzato del nastro adesivo per sigillare la fotocamera e il microfono del laptop

2. Disabilita i permessi del microfono e della videocamera nei luoghi privati

Ad esempio, alcuni altoparlanti intelligenti sono dotati di microfoni e fotocamere. Quando sono posizionati in camera da letto, è meglio disabilitare le autorizzazioni. Se devi posizionare una smart camera in un luogo privato, puoi acquistarne una con una funzione di schermatura fisica e puoi abbassare lo scudo quando non vuoi usare la fotocamera.

3. Disattivare il più possibile le funzioni inutilizzate

È meglio disattivare le funzioni come Bluetooth o AirDrop quando hai finito di usarlo, per aumentare la difficoltà del dispositivo che viene "hackerato".

Un altoparlante Bluetooth che ho acquistato prima non ha bisogno di un codice di accoppiamento per l'accoppiamento. Qualsiasi dispositivo può essere collegato direttamente. Qualcuno (forse un vicino) lo ha collegato accidentalmente e ha riprodotto strani suoni. Se questo altoparlante è dotato di un microfono, le conseguenze saranno disastrose se qualcuno accende il microfono dopo il collegamento.

4. Non consegnare dispositivi intelligenti a estranei per molto tempo

La signora Zhang a Suzhou sospettava che suo marito avesse una relazione, quindi ha acquistato un software di monitoraggio e lo ha installato sul telefono cellulare di suo marito. Inaspettatamente, il marito della signora Zhang ha scoperto che il telefono cellulare era anormale e ha chiamato direttamente la polizia e ha catturato Zou, che produceva e vendeva software.

Alcuni software dannosi non possono essere eliminati anche se vengono ripristinate le impostazioni di fabbrica. Il miglior metodo di prevenzione è non consegnare il dispositivo a estranei per un lungo periodo.

Parli di vulnerabilità? Non necessario

Dopo aver guardato un programma televisivo, un hacker ha rotto quattro serrature delle porte con impronte digitali in pochi minuti durante lo spettacolo e il pubblico ha esclamato: "Non osare più usare le serrature delle impronte digitali, è ancora al sicuro con le normali serrature meccaniche".

In effetti, c'è un detto che circola su Internet: più vulnerabilità un prodotto o un sistema viene violato dai migliori hacker, più è sicuro .

Non è controintuitivo?

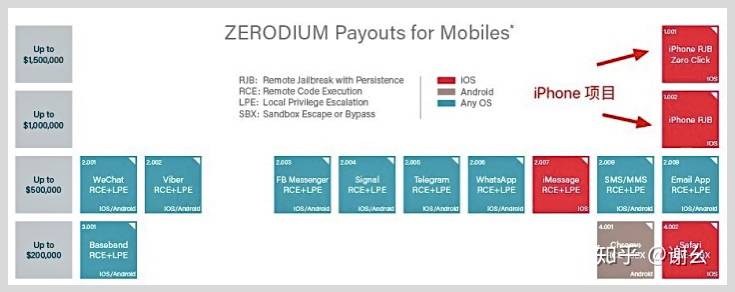

Questo è il fatto. Lo standard per dimostrare la sicurezza di un prodotto o sistema non è mai il numero di vulnerabilità, ma la difficoltà di risolverle. Maggiore è la difficoltà, maggiori sono i potenziali benefici e più persone possono essere attratte a scoprirlo. Più vulnerabilità.

▲ Il prezzo del premio per i bug di iPhone è di 1,5 milioni di dollari USA. Immagine da: Xie Yao (Zhihu)

Proprio come un lucchetto, la difficoltà di rompere un normale lucchetto meccanico è di gran lunga inferiore alla difficoltà di rompere un lucchetto con codice a impronta digitale. I vantaggi dei due sono quasi gli stessi. Il secondo richiede conoscenze e abilità sociali molto più complete rispetto al primo. Con il blocco della password tramite impronta digitale, TA può fare cose più redditizie.

Per la gente comune il cuore della prevenzione è indispensabile, ma non c'è bisogno di andare all'angolo: rispetto al dispositivo hackerato, è più pratico prestare attenzione alla questione delle "informazioni sulla privacy personale trapelate dalle app di uso comune".

#Benvenuto a seguire l'account WeChat ufficiale di Aifaner: Aifaner (ID WeChat: ifanr), ti verranno forniti contenuti più interessanti il prima possibile.

Ai Faner | Link originale · Visualizza commenti · Sina Weibo