Gli 8 trucchi più comuni usati per hackerare le password

Quando senti "violazione della sicurezza", cosa ti viene in mente? Un malvagio hacker seduto davanti a schermi ricoperti di testo digitale in stile Matrix? O un adolescente che vive nel seminterrato che non vede la luce del giorno da tre settimane? Che ne dici di un potente supercomputer che tenta di hackerare il mondo intero?

L'hacking riguarda una cosa: la tua password. Se qualcuno può indovinare la tua password, non ha bisogno di tecniche di hacking e supercomputer fantasiose. Si limiteranno ad accedere, agendo come te. Se la tua password è breve e semplice, il gioco è finito.

Esistono otto tattiche comuni utilizzate dagli hacker per hackerare la tua password. Diamo un'occhiata.

1. Dizionario Hack

Il primo nella guida alle tattiche di hacking delle password comuni è l'attacco del dizionario. Perché si chiama attacco al dizionario? Perché cerca automaticamente ogni parola in un "dizionario" definito contro la password. Il dizionario non è esattamente quello che usavi a scuola.

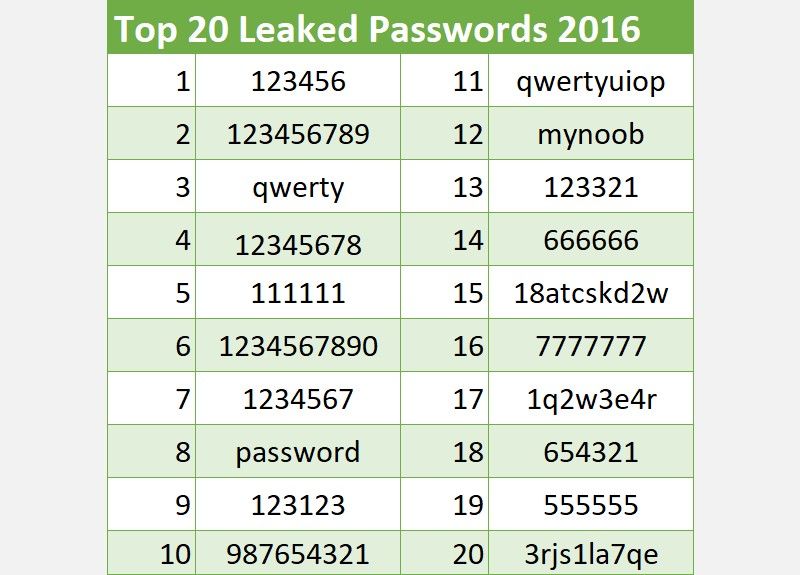

No. Questo dizionario è in realtà un piccolo file che conterrà anche le combinazioni di password più comunemente usate. Ciò include 123456, qwerty, password, iloveyou e il classico di tutti i tempi, hunter2. La tabella sopra mostra in dettaglio le password più trapelate nel 2016.

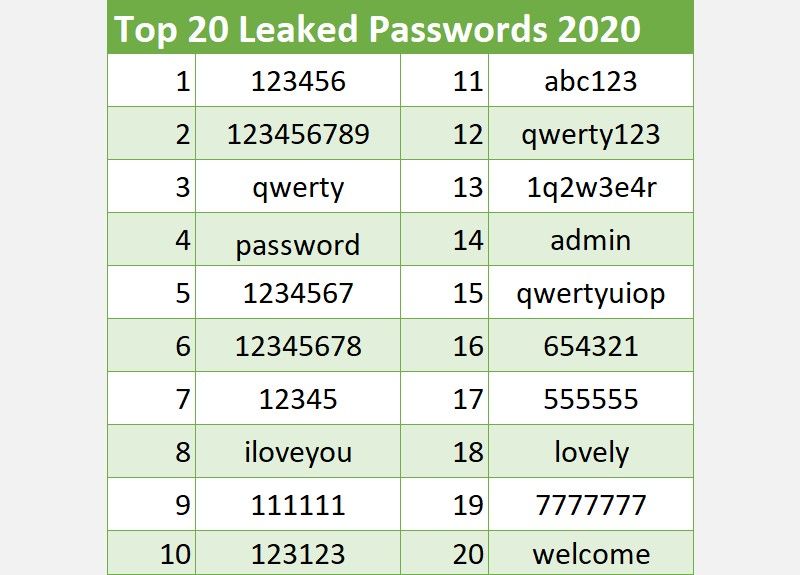

La tabella seguente descrive in dettaglio le password più trapelate nel 2020. Nota le somiglianze tra i due — e assicurati di non utilizzare queste opzioni incredibilmente semplici.

Pro: veloce, di solito sbloccherà alcuni account terribilmente protetti.

Contro: anche le password leggermente più forti rimarranno sicure.

Stai al sicuro: utilizza una password monouso efficace per ogni account, insieme a un'app di gestione delle password . Il gestore di password ti consente di memorizzare le altre password in un repository. Quindi, puoi utilizzare un'unica password incredibilmente complessa per ogni sito. Consulta la nostra panoramica di Google Password Manager per iniziare a utilizzarlo.

2. Forza bruta

Successivamente, l'attacco di forza bruta, in cui un attaccante prova ogni possibile combinazione di personaggi. Le password tentate corrisponderanno alle specifiche per le regole di complessità, ad esempio, tra cui una maiuscola, una minuscola, i decimali di Pi, l'ordine della pizza e così via.

Un attacco di forza bruta proverà anche prima le combinazioni di caratteri alfanumerici più comunemente usate. Questi includono le password elencate in precedenza, nonché 1q2w3e4r5t, zxcvbnm e qwertyuiop. Può essere necessario molto tempo per trovare una password utilizzando questo metodo, ma dipende interamente dalla complessità della password.

Pro: Teoricamente, crackerà qualsiasi password provando ogni combinazione.

Contro: a seconda della lunghezza e della difficoltà della password, potrebbe essere necessario molto tempo. Inserisci alcune variabili come $, &, {o] e capire la password diventa estremamente difficile.

Stai al sicuro: utilizza sempre una combinazione variabile di caratteri e, ove possibile, inserisci simboli aggiuntivi per aumentare la complessità .

3. Phishing

Questo non è strettamente un "hack", ma cadere preda di un tentativo di phishing o spear-phishing di solito finisce male. E-mail di phishing generiche inviate a miliardi a tutti i tipi di utenti Internet in tutto il mondo.

Un'e-mail di phishing generalmente funziona in questo modo:

- L'utente di destinazione riceve un'e-mail falsificata che si presume provenga da una grande organizzazione o azienda

- Le e-mail contraffatte richiedono un'attenzione immediata, con un collegamento a un sito Web

- Il collegamento al sito Web in realtà si collega a un falso portale di accesso, simulato per apparire esattamente uguale al sito legittimo

- L'ignaro utente di destinazione immette le proprie credenziali di accesso e viene reindirizzato o gli viene chiesto di riprovare

- Le credenziali dell'utente vengono rubate, vendute o utilizzate in modo nefasto (o entrambi)

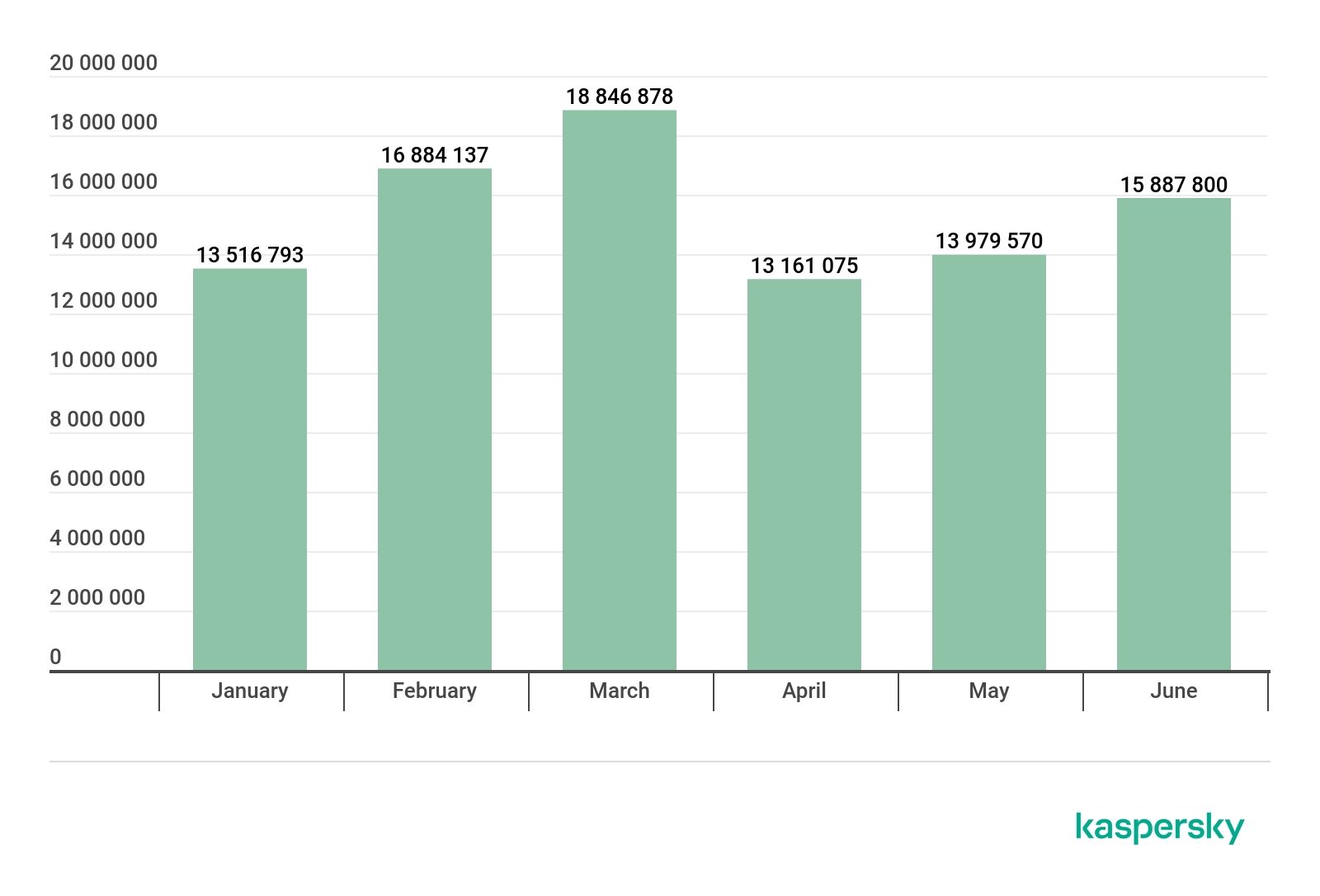

Il volume di spam giornaliero inviato in tutto il mondo rimane elevato, rappresentando oltre la metà di tutte le e-mail inviate a livello globale. Inoltre, anche il volume degli allegati dannosi è elevato, con Kaspersky che ha rilevato oltre 92 milioni di allegati dannosi da gennaio a giugno 2020. Ricorda, questo è solo per Kaspersky, quindi il numero reale è molto più alto.

Nel 2017, la più grande esca di phishing era una fattura falsa. Tuttavia, nel 2020, la pandemia COVID-19 ha fornito una nuova minaccia di phishing .

Nell'aprile 2020, non molto tempo dopo che molti paesi sono entrati in blocco in caso di pandemia, Google ha annunciato che stava bloccando oltre 18 milioni di e-mail dannose di spam e phishing a tema COVID-19 al giorno. Un gran numero di queste e-mail utilizzano il marchio ufficiale del governo o dell'organizzazione sanitaria per legittimità e per cogliere le vittime alla sprovvista.

Pro: l'utente consegna letteralmente le proprie informazioni di accesso, inclusa la password. Percentuale di risultati relativamente alta, facilmente adattabile a servizi specifici o persone specifiche in un attacco di spear phishing .

Contro: le e-mail di spam sono facilmente filtrabili, i domini di spam vengono inseriti nella lista nera e i principali fornitori come Google aggiornano costantemente le protezioni.

Stai al sicuro: abbiamo spiegato come individuare un'e-mail di phishing . Inoltre, aumenta il tuo filtro antispam alla sua impostazione più alta o, meglio ancora, utilizza una whitelist proattiva. un controllo dei collegamenti per verificare se un collegamento e-mail è legittimo prima di fare clic.

4. Ingegneria sociale

L'ingegneria sociale è essenzialmente phishing nel mondo reale, lontano dallo schermo. Leggi il mio breve esempio di base di seguito (e qui ce ne sono altri a cui prestare attenzione !).

Una parte fondamentale di qualsiasi audit di sicurezza è valutare ciò che l'intera forza lavoro comprende. In questo caso, una società di sicurezza telefonerà all'azienda che stanno controllando. L '"aggressore" dice alla persona al telefono che è il nuovo team di supporto tecnico dell'ufficio e ha bisogno della password più recente per qualcosa di specifico. Un individuo ignaro può consegnare le chiavi del regno senza una pausa di riflessione.

La cosa spaventosa è quanto spesso funziona. L'ingegneria sociale esiste da secoli. Essere ambigui per ottenere l'accesso a un'area sicura è un metodo di attacco comune e da cui ci si difende solo con l'istruzione. Questo perché l'attacco non chiederà sempre direttamente una password. Potrebbe essere un finto idraulico o elettricista che chiede di entrare in un edificio sicuro e così via.

Pro: ingegneri sociali qualificati possono estrarre informazioni di alto valore da una serie di obiettivi. Può essere schierato contro quasi chiunque, ovunque. Estremamente furtivo.

Contro: un fallimento dell'ingegneria sociale può far sorgere sospetti su un attacco imminente, incertezza sul fatto che vengano fornite le informazioni corrette.

Stai al sicuro : questo è complicato. Un attacco di ingegneria sociale riuscito sarà completo quando ti renderai conto che qualcosa non va. L'istruzione e la consapevolezza della sicurezza sono una tattica di mitigazione fondamentale. Evita di pubblicare informazioni personali che potrebbero essere successivamente utilizzate contro di te.

5. Rainbow Table

Una tabella arcobaleno è solitamente un attacco di password offline. Ad esempio, un utente malintenzionato ha acquisito un elenco di nomi utente e password, ma sono crittografati. La password crittografata viene sottoposta ad hashing . Ciò significa che ha un aspetto completamente diverso dalla password originale.

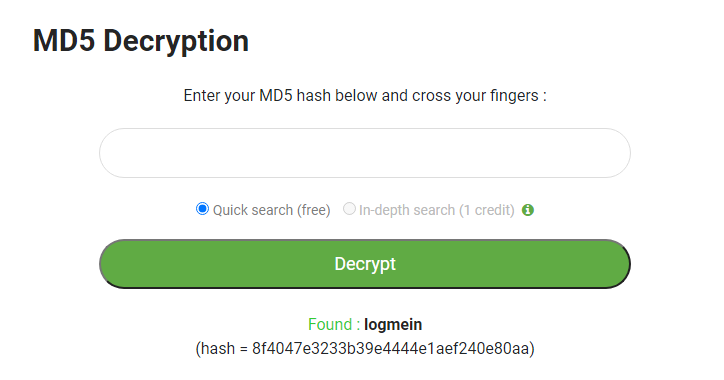

Ad esempio, la tua password è (si spera di no!) Logmein. L'hash MD5 noto per questa password è "8f4047e3233b39e4444e1aef240e80aa".

Gibberish a te e me. Ma in alcuni casi, l'attaccante eseguirà un elenco di password in chiaro tramite un algoritmo di hashing, confrontando i risultati con un file di password crittografato. In altri casi, l'algoritmo di crittografia è vulnerabile e la maggior parte delle password è già violata, come MD5 (ecco perché conosciamo l'hash specifico per "logmein".

Qui entra in gioco il tavolo arcobaleno. Invece di dover elaborare centinaia di migliaia di potenziali password e abbinare l'hash risultante, una tabella arcobaleno è un enorme set di valori hash precalcolati specifici per algoritmo.

L'uso di una tabella arcobaleno riduce drasticamente il tempo necessario per decifrare una password con hash, ma non è perfetto. Gli hacker possono acquistare tabelle arcobaleno precompilate popolate con milioni di potenziali combinazioni.

Pro: è in grado di individuare password complesse in un breve lasso di tempo, concede all'hacker molto potere su determinati scenari di sicurezza.

Contro: richiede un'enorme quantità di spazio per memorizzare l'enorme tabella arcobaleno (a volte terabyte). Inoltre, gli aggressori sono limitati ai valori contenuti nella tabella (altrimenti, devono aggiungere un'altra intera tabella).

Stai al sicuro: un altro difficile. I tavoli Rainbow offrono una vasta gamma di potenziali di attacco. Evita i siti che utilizzano SHA1 o MD5 come algoritmo di hashing della password. Evita i siti che ti limitano a password brevi o che limitano i caratteri che puoi utilizzare. Usa sempre una password complessa.

Ti chiedi come sapere se un sito web memorizza le password in testo normale ? Dai un'occhiata a questa guida per scoprirlo.

6. Malware / Keylogger

Un altro modo sicuro per perdere le credenziali di accesso è cadere in fallo di malware. Il malware è ovunque, con il potenziale per causare danni enormi. Se la variante del malware include un keylogger, potresti scoprire che tutti i tuoi account sono stati compromessi.

Ci sono un sacco di software per il furto di password là fuori. Assicurati di controllare il tuo computer con un buon programma anti-malware.

– John Batch (@theflyingdoctor) 10 giugno 2020

In alternativa, il malware potrebbe mirare specificamente a dati privati o introdurre un Trojan di accesso remoto per rubare le tue credenziali.

Pro: migliaia di varianti di malware, molte personalizzabili, con diversi metodi di consegna facili. Una buona probabilità che un numero elevato di bersagli soccomberà ad almeno una variante. Può passare inosservato, consentendo un'ulteriore raccolta di dati privati e credenziali di accesso.

Contro: possibilità che il malware non funzioni o venga messo in quarantena prima di accedere ai dati, nessuna garanzia che i dati siano utili.

Stai al sicuro : installa e aggiorna regolarmente il tuo software antivirus e antimalware . Considera attentamente le tue fonti di download. Non fare clic sui pacchetti di installazione contenenti bundleware e altro. Evita i siti nefasti (lo so, più facile a dirsi che a farsi). Utilizza strumenti di blocco degli script per bloccare gli script dannosi.

7. Spidering

Ragnatele si collega all'attacco del dizionario di cui abbiamo parlato in precedenza. Se un hacker prende di mira un'istituzione o un'azienda specifica, potrebbe provare una serie di password relative all'attività stessa. L'hacker potrebbe leggere e raccogliere una serie di termini correlati o utilizzare uno spider di ricerca per eseguire il lavoro per loro.

Potresti aver già sentito il termine "ragno". Questi spider di ricerca sono estremamente simili a quelli che scansionano in Internet, indicizzando i contenuti per i motori di ricerca. L'elenco di parole personalizzato viene quindi utilizzato contro gli account utente nella speranza di trovare una corrispondenza.

Pro: può potenzialmente sbloccare account per persone di alto rango all'interno di un'organizzazione. Relativamente facile da mettere insieme e aggiunge una dimensione extra a un attacco del dizionario.

Contro: Potrebbe benissimo finire inutile se la sicurezza della rete organizzativa è ben configurata.

Resta al sicuro: ancora una volta, usa solo password forti e monouso composte da stringhe casuali, niente che si colleghi alla tua persona, azienda, organizzazione e così via.

8. Surf a spalla

Ok, l'ultima opzione è una delle più basilari. E se qualcuno si limita a controllare il tuo dovere mentre digiti la password?

Il surf con le spalle sembra un po 'ridicolo, ma succede. Se lavori in un bar affollato del centro e non presti attenzione a ciò che ti circonda, qualcuno potrebbe avvicinarsi abbastanza da annotare la tua password mentre digiti.

Pro: approccio a bassa tecnologia per rubare una password.

Contro: Deve identificare il bersaglio prima di capire la password, potrebbe rivelarsi in fase di furto.

Stai al sicuro: resta attento a chi ti circonda quando digiti la password, copri la tastiera, oscura i tasti durante l'inserimento.

Usa sempre una password sicura, univoca e monouso

Quindi, come impedisci a un hacker di rubare la tua password? La risposta davvero breve è che non puoi essere veramente sicuro al 100% . Gli strumenti utilizzati dagli hacker per rubare i tuoi dati cambiano continuamente. Ma puoi mitigare la tua esposizione alla vulnerabilità.

Una cosa è certa: l'utilizzo di una password forte, unica e monouso non danneggia mai nessuno. Se desideri strumenti per creare password e passphrase complesse , possiamo aiutarti!